Filtros

Fotos e imágenes de stock libres de derechos de Хакери

Descubra millones de imágenes de alta resolución de Хакери y visuales de stock para uso comercial.

Hacking Word Mostrando Hackers Hacker y Hacked

Hacking Libros Mostrando Amenaza de Texto Y No Autorizado

Bloqueo de Hacking Mostrando Malware Wordcloud y Spyware

Un hombre en un casco de realidad virtual sentado junto al dron .

Drone de control remoto. Las manos de los hombres sosteniendo un dron de control remoto .

Piratas informáticos querían la impresión de la plantilla en la pared de ladrillo blanco grunge

Dprk Cyber Hackers From North Koreans 3d Illustration (en inglés). Muestra ataque por Corea y confrontación o phishing en línea Virus de seguridad Vs EE.UU.

Hackers From North Korea Attack 3d Illustration (en inglés). Delito cibernético criminal en línea espía de Dprk usando ransomware y virus contra la tecnología de información de datos

Sitio web hackeado Alerta de seguridad cibernética Ilustración 3D muestra riesgos de datos del sitio en línea. Ataques de hackeo electoral contra Estados Unidos en 2018 y 2020 desde Rusia

Hacker ruso Campaña de espionaje de Moscú Ilustración 3D Muestra Voto Violación de Voto Alerta contra Nosotros Elecciones. Hackers digitales en línea y advertencia de espionaje

Rusia Hacking Elecciones Estadounidenses Datos Ilustración 3D Muestra Kremlin Espía Hackers En Internet Ataque EE.UU. Seguridad Electoral O Ciberseguridad

Teléfono Hacker Web Espionaje Alerta Ilustración 3D Muestra Ruso Internet Server Breach. Protección de Ciberseguridad de Hackers Rusos contra Celulares Americanos o Smartphones .

Russian Hacker Moscow Spy Campaign 2d Illustration muestra la alerta de violación de votos en las papeletas electorales contra las elecciones. Hackers digitales en línea y advertencia de espionaje

Rusia Hacking Elecciones Estadounidenses Datos Ilustración 3D Muestra Kremlin Espía Hackers En Internet Ataque EE.UU. Seguridad Electoral O Ciberseguridad

Hacking Screen Cyber Data Breach 3d Illustration muestra la advertencia de seguridad del espionaje web en la tableta. Protección contra ataques de hackers de rusos .

Hacker robar datos de la computadora personal con el telón de fondo del código digital .

Hacker robar datos de la computadora personal con el telón de fondo del código digital .

Hombre de negocios sentado en la nube y trabajando en tiburones adove portátil en el océano .

Texto de escritura Ciberguerra. Concepto que significa Virtual War Hackers Sistema Ataques Ladrón digital acosador Hombre sosteniendo marcador cuaderno papeles arrugados páginas desgarradas errores cometidos

Marcador escritura a mano proteger contraseña ciberdelincuencia precaución texto binario

¿Me estás espiando? - Hermosa chica escribiendo en la superficie transparente - imagen horizontal

¿Me estás espiando? - concepto de negocio con texto - imagen horizontal

Hacker en una sudadera oscura sentado delante de un cuaderno. Ataque de privacidad

Concepto de Internet. Hacker trabajando en un código sobre fondo digital oscuro con interfaz digital alrededor .

Medidor vintage que muestra la configuración de seguridad cibernética en el teclado del ordenador PC

Código binario con WORM y lente de aumento sobre fondo blanco

Código binario con VIRUS y lente de aumento sobre fondo blanco

Frustrado hacker con su ordenador sobre fondo blanco aislado

Hackers americanos contra rusos. EE.UU. y Rusia en competencia por el espionaje de secretos políticos y económicos .

Escáner de vulnerabilidad escrito en la tecla azul del teclado metálico. Pulsando la tecla

Escribiendo una nota mostrando Cyber Warfare. Concepto de negocio para hackers de guerra virtuales Ataques al sistema Ladrón digital Stalker

Signo de texto que muestra Cyber Warfare. Foto de negocios mostrando Virtual War Hackers System Attacks Digital Thief Stalker

Equipo de hackers corriendo mientras la policía viene a atraparlos .

Máscara anónima sobre fondo blanco. Una famosa máscara facial de hackers, estafadores y ladrones

Escribiendo una nota que muestra Stop Cyber Attack. Exhibición de fotos de negocios prevenir el intento de daño de los hackers destruir la red informática Ladrillo arte de la pared como Graffiti llamada motivacional escrita en la pared

Texto de escritura Ciberguerra. Foto conceptual Virtual War Hackers System Ataques Ladrón digital acosador Abstracto Violeta Monocromo de Mancha de Desorden y Salpicadura de Patrón de Pintura

Texto de escritura de palabras Cyber Warfare. Foto de negocios mostrando Virtual War Hackers System Ataques Ladrón digital acosador Espiral en blanco bloc de notas clips de lápiz smartphone hojas de papel color fondo

Escritura a mano conceptual que muestra Cyber Warfare. Concepto que significa Virtual War Hackers System Ataques Ladrón Digital Stalker Teclado de PC blanco con papel de nota sobre el fondo blanco

Ciberseguridad e información o protección de la red. Tecnología cibernética futurista .

Escritura a mano de texto Shell Comanalysisd Inyección. Concepto significado utilizado por los hackers para ejecutar comanalysisds del sistema en el servidor Esbozos de forma redonda en diferentes tamaños Circle Loop Ring Hoop photo

Cliente insatisfecho vierte café en el loptop hackers sobre un fondo negro

Jolly Roger en código binario, estilo Matrix. Concepto: piratas informáticos; hackers; Seguridad informática; virus .

Escribiendo mostrando texto Cyber Warfare, enfoque de negocios Virtual War Hackers System Attacks Digital Thief Stalker Illustration Of A Man Standing Coming Up With New Amazing Ideas.

Un hacker masculino comprobando la operación en un smartphone

Los hackers están usando Internet para buscar código y hacks para robar los datos del objetivo, y la mayoría de los hackers usan los datos del objetivo como una herramienta de negociación, incluyendo exigir un rescate..

Hackers con capucha anónimos, bandera de Jamaica, código binario - concepto de ataque cibernético

Hackers anónimos con capucha, fondo rojo, código binario - concepto de ataque cibernético

Inspiración mostrando signo Cyber Warfare, Word Written on Virtual War Hackers System Attacks Digital Thief Stalker Finger Pressing Application Button Presenting Global Network Connection.

Hackers en cuarto oscuro con computadoras

Experto en seguridad cibernética que trabaja en tabletas, ingeniero de TI que trabaja en la protección de la red contra el ciberataque de los piratas informáticos en Internet. Acceso seguro para la privacidad en línea y la protección de datos personales.

Hackers con capucha anónimos, bandera de Corea del Sur, código binario - concepto de ataque cibernético

Un hombre con una máscara imprime en el teclado en una mesa en el dar

Hombre con capucha con un teléfono aislado sobre fondo blanco. Adicta a internet y a las redes sociales. Guy está hackeando datos personales.

Hackers usando computadoras en cuarto oscuro

Muchos hackers americanos en la granja de troles. Concepto de seguridad y ciberdelincuencia. Bandera de EE.UU. en segundo plano.

Imagen brillante teclado portátil azul

Rollo de billetes en euros y unidad flash USB en forma de llave sobre la mesa. Simboliza la seguridad de los datos y el marketing

Memoria USB en forma de llave en billetes en euros

El hombre con capucha está pirateando datos personales. Seguridad de la información. Protección del concepto de información. Mala contraseña.

Unidad flash USB en forma de llave. Antecedentes de billetes en euros borrosos

Ilustración 3D de gráficos de USUARIOS y texto realizado por letras de dados metálicos para los significados relacionados del concepto y presentaciones. negocio e icono

Seguridad en Internet para la tecnología moden .

Cable LAN sobre fondo rosa .

Seguridad en Internet para la tecnología moden .

Hacker over a screen with green binary code. Crime and Information Theft and Computers

Man Presenting Seven Cybersecurity Threats

El hombre con capucha está pirateando datos personales. Seguridad de la información. Protección del concepto de información. Mala contraseña.

Acceso seguro a Internet y seguridad de la información personal. Escriba su nombre de usuario y contraseña en la pantalla virtual. Proteger la información personal de los hackers. fuerte protección de datos.

Vista lateral del hombre Hacker sentarse en el monitor de la computadora. en el cuarto oscuro .

Foto completa de jóvenes hackers hablando frente al mapa del mundo digital y luego sentados en sus computadoras

Mediana toma de un joven hacker riendo y luego mirando a la cámara

Movimiento rápido medio disparo de jóvenes hackers masculinos que trabajan en sus escritorios

Movimiento rápido medio disparo de jóvenes hackers masculinos que trabajan en sus escritorios

Hombre hacker levantando las manos detrás de la cabeza mientras la policía en uniforme con armas de fuego que lo arrestan durante un ataque cibernético en una oscura habitación sombría con pantallas

Un hacker adolescente con sombrero y gafas de realidad aumentada sentado en un escritorio en refugio cibercriminal cerca de computadoras

Sombrero Negro es un hacker que viola la seguridad informática para su propio beneficio personal o por malicia, botón de concepto de texto en el teclado

Imagen de un hacker en una computadora

Un programador de computadoras o hacker imprime un código en un teclado portátil

El concepto de la evolución del dinero-en primer lugar hubo un trueque, entonces la gente comenzó a usar el dinero, pero en el futuro habrá una criptomoneda. trueque, bienes comerciales, compra en efectivo, compra

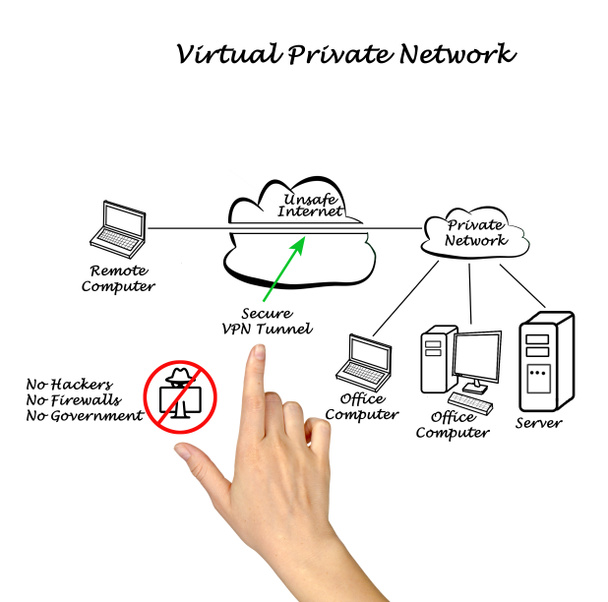

Cómo VPN protege sus datos

Teclado de ordenador con candado, Concepto, Entrar, Seguridad Web, Amenazas de Internet