Фільтри

Ліцензовані стокові фотографії та зображення з Хакери

Скористайтеся необмеженою кількістю зображень з високою роздільною здатністю з Хакери для комерційних цілей.

Hacking Word Показ Хакер і зламав

Злому книги показуючи текстову загрозу і несанкціоновані

Злому блокування показуючи шкідливе Wordcloud і шпигунство

Чоловік у шоломі віртуальної реальності, що сидить поруч з дроном .

Дрон пульта дистанційного керування. Чоловічі руки тримають безпілотник дистанційного керування .

Хакери хотіли трафаретний принт на гранжевій білій цегляній стіні

КНДР кібер хакерів від жителів Північної Кореї 3d ілюстрації. Показує атакою Корея і протистояння чи фішингове безпеки вірус проти США

Хакери з Північної Кореї атакувати 3d ілюстрації. Онлайн кримінальну кіберзлочинності Spy з КНДР, використовуючи вимагачів і вірус проти даних інформаційних технологій

Сайт зламаних кібер безпеки оповіщення 3d зображено онлайн сайт даних ризиків. Вибори хакерських атак на США в 2018 році по 2020 рік з Росії

Російські хакери Москви Spy кампанії 3d зображено голосування голосування порушення попередження проти нас вибори. Цифровий онлайн хакерів і шпигунство попередження

Росія злому американських виборів даних 3d зображено Кремля Spy хакерів на США вибори безпеки в Інтернеті атаки або кібербезпека

Телефон хакер Web шпигунства оповіщення 3d зображено російський інтернет сервера порушення. Кібербезпека захисту від російських хакерів проти американської стільникові телефони або смартфонів.

Російські хакери Москви Spy кампанії 2d зображено голосування голосування порушення попередження проти нас вибори. Цифровий онлайн хакерів і шпигунство попередження

Росія злому американських виборів даних 3d зображено Кремля Spy хакерів на США вибори безпеки в Інтернеті атаки або кібербезпека

Злом екрану кіберзахисту 3d ілюстрація показує попередження безпеки від веб-шпигунства на планшеті. Захист від хакерських атак з боку росіян .

Хакер краде дані з персонального комп'ютера з фоном цифрового коду .

Хакер краде дані з персонального комп'ютера з фоном цифрового коду .

Ділова людина сидить на хмарі і працює на ноутбуках акул в океані .

Почерк тексту Кібернетична війна. Концепція, що означає віртуальна війна Хакери Системні атаки Цифровий злодій Сталкер Чоловік тримає маркер ноутбук зім'яті папери розірвані сторінки помилки

Рука маркерів захищає пароль від кіберзлочинності бінарний текст

Ти на мене шпигуєш? - Красива дівчина, що пише на прозорій поверхні - горизонтальне зображення

Ти на мене шпигуєш? - бізнес-концепція з текстом - горизонтальне зображення

Хакер в темному Толстовка сидячи перед Блокнот. Політики конфіденційності атаки комп'ютера

Інтернет концепції. Хакер працює над код на темному тлі цифровий з цифровий інтерфейс навколо.

Старовинний вимірювач, що показує параметри кібербезпеки на клавіатурі комп'ютера

Бінарний код з черв'яка і лупою на білому тлі

Бінарний код з вірусом і лупою на білому тлі

Розроблений хакер зі своїм комп'ютером на ізольованому білому тлі

Американці проти російських хакерів. США і Росія в конкуренції з шпигунством політичних і економічних секретів.

Сканер вразливості, написаний на синьому ключі металевої клавіатури. Клавіша натискання пальця

Записка, що показує кібервійну. Концепція віртуальної війни Hackers System Attacks Digital Thief Stalker

Знак тексту, що показує кібервійну. Business photo show Virtual War Hackers System Attacks Digital Thief Stalker

Команда хакерів працює, поки поліція приїжджає їх ловити .

Анонімні маски на білому тлі. Відома маска для обличчя хакерів, шахраїв і злодіїв

Написання Примітка показ зупинити-кібер-атаки. Бізнесі фото демонстрації запобігти спроби хакерів пошкодження знищити комп'ютерної мережі цегляної стіни мистецтва як графіті мотиваційний виклику, написаних на стіні

Текст почерку кібер-війни. Концептуальна фотографія віртуальна війна хакери система атак цифровий злодій сталкера абстрактно-монохромна монохромний розмазати і сплеск фарби візерунок

Написання тексту Кібервійни. Бізнес-фотографії, що демонструють віртуальну війну Хакери Система Атаки Цифровий злодій Стовбур Порожній спіральний блокнот затискачі для ноутбуків Смартфон паперові листи кольоровий фон

Концептуальний почерк, що показує кібервійну. Концепція, що означає віртуальна війна Хакери Системні атаки Цифровий злодій Stalker Біла клавіатура ПК з нотним папером над білим тлом

Кібербезпека та інформація або мережевий захист. Футуристичний кібер-технології.

Рукописний текст написання оболонки Comanalysisd ін'єкцій. Концепція сенс використовується хакерами для виконання системи comanalysisds на сервер обриси круглої форми в різних розмір кола петля кільце Хооп фото

Незадоволений клієнт п'є каву на хакерів лопатою на чорному тлі

Веселий Роджер на тлі бінарного коду, матриця-стиль. Концепція: Комп'ютерні Пірати; хакерів Комп'ютерна безпека; Вірусів.

Writing displaying text Cyber Warfare, Business approach Virtual War Hackers System Attacks Digital Thief Stalker Illustration Of A Man Standing Coming Up With New Amazing Ideas.

Чоловічий хакер перевіряє операцію на смартфоні

Хакери використовують Інтернет для пошуку коду і хаків, щоб вкрасти дані цілі, і більшість хакерів використовують дані мішені як переговорний інструмент, включаючи вимогу викупу..

Анонімні зв "язані хакери, прапор Ямайки, концепція бінарного коду - кібератаки

Анонімні з капюшоном хакери, червоний фон, бінарний код концепція кібератаки

Натхнення, що показує знак кібернетичної війни, слово, написане на віртуальній системі хакерів атакує цифрового злодія Stalker Finger Натискання кнопки програми, що представляє глобальне мережеве з'єднання .

Хакери в темній кімнаті з комп'ютерами

Експерт з кібербезпеки працює над планшетом, ІТ-інженером, який працює над захистом мережі від кібератак хакерів в Інтернеті. Безпечний доступ для онлайн-конфіденційності та захисту персональних даних.

Анонімні підключені хакери, прапор Південної Кореї, концепція бінарного коду - кібер-атаки

Чоловік у масці друкує на клавіатурі за столом у темряві

Чоловік в светрі з телефоном ізольовано на білому тлі. Залежність від Інтернету та соціальних мереж. Хлопець зламав персональні дані .

Хакери використовують комп'ютери в темній кімнаті

Багато американських хакерів на тролльській фермі. Концепція безпеки та кіберзлочинності. Прапор США на тлі.

Сяючий блакитний ноутбук зображення клавіатури

Euro banknote roll і USB флеш-накопичувач у вигляді ключа на столі. Символізує безпеку даних і маркетинг.

USB-палиця у вигляді ключа на євро банкнотах крупним планом

Чоловік в светрі зламав особисті дані. Інформаційна безпека. Захист інформаційної концепції. Поганий пароль .

USB флеш-накопичувач у вигляді ключа. Фон розмитих євро банкнот

3D ілюстрація графіки та тексту USERS, зроблені металевими кубиками для відповідних значень концепції та презентацій. бізнес та іконка

Інтернет-безпека технології .

LAN-кабель на рожевому фоні .

Інтернет-безпека технології .

Хакер на екрані з зеленим двійковим кодом. злочинності та інформаційних крадіжок та комп'ютерів

Людина представляє сім загроз кібербезпеки

Чоловік в светрі зламав особисті дані. Інформаційна безпека. Захист інформаційної концепції. Поганий пароль .

Безпечний доступ до Інтернету та особиста інформаційна безпека. Введіть ваш логін і пароль на віртуальному екрані. Захист особистої інформації від хакерів. сильний захист даних .

Вид збоку людини хакер сидіти на екрані вашого комп'ютера. у темній кімнаті.

Повний знімок молодих хакерів, які розмовляють перед картою цифрового світу, а потім сидять на своїх комп'ютерах

Середній постріл молодого чоловіка хакера сміється, а потім вдивляється в камеру

Середній швидкий постріл молодих хакерів-чоловіків, що працюють на своїх столах

Середній швидкий постріл молодих хакерів-чоловіків, що працюють на своїх столах

Чоловічий хакер піднімає руки за голову, в той час як поліція в уніформі з гарматами заарештовує його під час кібератаки в темній похмурій кімнаті з екранами

Підліток хакер в капелюсі і окуляри доповненої реальності сидить за столом в кіберзлочинному притулку поблизу комп'ютерів

Black Hat - хакер, який порушує комп'ютерну безпеку за свій особистий прибуток або виходить з ладу, кнопка текстової концепції на клавіатурі

Зображення хакера на комп'ютері

Комп'ютерний програміст або хакер друкує код на клавіатурі ноутбука

Концепція еволюції грошей - спочатку був бартер, потім люди почали використовувати гроші, але в майбутньому з'явиться криптовалюта. Бартер, Торговельні товари, купівля готівки, покупка

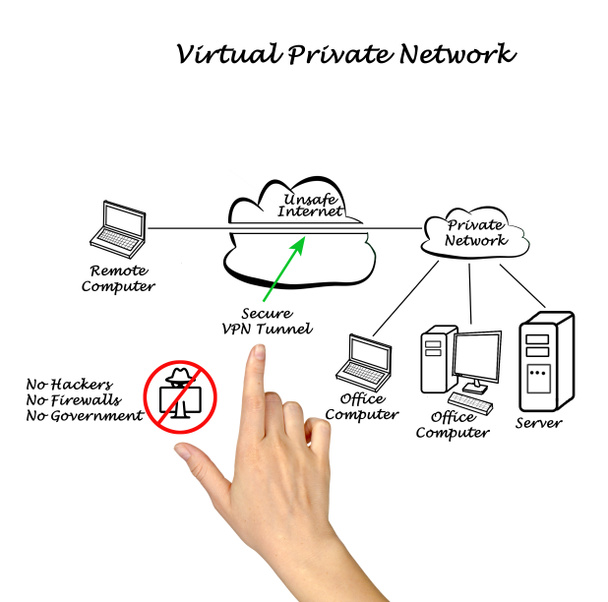

Як VPN захищає ваші дані

Комп'ютерна клавіатура з блокуванням, концепцією, Enter, веб-безпекою, загрозами в Інтернеті