Filtry

Zdjęcia i obrazy stockowe bez tantiem na temat Хакери

Odkryj nieograniczone obrazy w wysokiej rozdzielczości na temat Хакери i grafiki stockowe do użytku komercyjnego.

Hackowanie słowo Wyświetlono hakerów hakerów i posiekany

Hackowanie książek pokazano tekst zagrożenie i nieautoryzowane

Hackowanie blokada pokazano projekt Malware i Spyware

Człowiek w kask wirtualnej rzeczywistości, siedzący obok drone.

Pilot zdalnego sterowania drona. Męskie ręce trzymając drone zdalnego sterowania.

Hakerzy chciał wzornik druku na grunge biały mur

KRLD Cyber hakerzy z Korei Północnej 3d ilustracja. Pokazuje atakiem Korei i konfrontacji lub Online Phishing bezpieczeństwo Virus Vs Usa

Hakerzy z Korei Północnej ataku 3d ilustracja. Online karnego Spy cyberprzestępczości z KRLD przy Ransomware wirusa przeciwko danych technologii informatycznych

Strona internetowa posiekany Cyber Security Alert 3d ilustracja pokazuje Online witryny dane ryzyko. Wybory Hacking ataki na Usa w 2018 roku 2020 z Rosji

Rosyjski Hacker Moskwa Spy kampanii 3d ilustracja pokazuje głosowanie głosowanie naruszenia Alert przed nami wybory. Cyfrowych Online hakerzy i ostrzeżenie o szpiegostwo

Rosja Hacking amerykańskich wyborach danych 3d ilustracji pokazano Kremla Spy hakerów na Internet ataku Usa wybory Security lub cyberbezpieczeństwa

Telefon Hacker Web szpiegostwa Alert 3d ilustracji pokazano rosyjski Internet Server naruszenie. Ochrony bezpieczeństwa cybernetycznego z rosyjskich hakerów przeciwko amerykańskim telefony komórkowe lub smartfony.

Rosyjski Hacker Moskwa Spy kampanii 2d ilustracja pokazuje głosowanie głosowanie naruszenia Alert przed nami wybory. Cyfrowych Online hakerzy i ostrzeżenie o szpiegostwo

Rosja Hacking amerykańskich wyborach danych 3d ilustracji pokazano Kremla Spy hakerów na Internet ataku Usa wybory Security lub cyberbezpieczeństwa

Hacking naruszenia danych Cyber ekran 3d ilustracja pokazuje ostrzeżenie o zabezpieczeniach z Web szpiegostwo na tablecie. Ochrona przed atakami hakerów od Rosjan.

Hakerów kradzież danych z komputera osobistego, z tle cyfrowy kod.

Hakerów kradzież danych z komputera osobistego, z tle cyfrowy kod.

Biznes człowiek siedzi na chmury i pracy na laptopie adove rekiny w Oceanie.

Tekst pisma wojny cybernetycznej. Koncepcja czyli wirtualnej wojny hakerów System atakuje cyfrowy złodziej Stalker mężczyznę trzymającego znacznik notebook pogniecione dokumentami błędy stron zgrywanie

Znacznik w zapasie pismo chronić hasło cyber Kryminał ostrożnie binarne tekst

Jesteś szpiegostwo na mnie? -Piękna dziewczyna pisania na powierzchni - poziome obrazu

Jesteś szpiegostwo na mnie? -koncepcja biznesowa z tekstem - poziome obrazu

Haker w ciemności z kapturem, siedząc w Notatniku. Atak prywatności komputera

Koncepcja Internet. Haker, nad kod na ciemnym tle cyfrowy cyfrowy interfejs wokół.

Vintage miernik pokazuje ustawienia zabezpieczeń Cyber na klawiaturze komputera Pc

Kod binarny z robak i szkło powiększające na białym tle

Kod binarny z wirusem i szkło powiększające na białym tle

Sfrustrowany haker z jego komputera na na białym tle

Amerykański kontra rosyjscy hakerzy. USA i Rosja w konkurencji na szpiegostwo tajemnic politycznych i gospodarczych.

Skaner wrażliwości napisany na niebieskim klawiszu metalowej klawiatury. Naciśnięcie klawisza palca

Notatka z Cyber Wojny. Koncepcja biznesowa dla Virtual War Hakerzy System Attacks Digital Thief Stalker

Znak tekstowy pokazujący wojnę cybernetyczną. Biznes zdjęcia pokazujące Virtual War Hakerzy System Ataki Cyfrowy Złodziej Stalker

Grupa hakerów ucieka, gdy policja ich łapie..

Anonimowa maska na białym tle. Słynna maska hakerów, oszustów i złodziei

Uwaga: pisanie Wyświetlono powstrzymać atak cybernetyczny. Biznesowe zdjęcie prezentujący zapobiec próby przez hakerów uszkodzenia zniszczyć komputer sieci mur sztuka jak Graffiti motywacyjne nazywają napisany na ścianie

Tekst pisma ręcznego Cyber Warfare. Koncepcyjny zdjęcie wirtualne wojny hakerzy system atakuje cyfrowy złodziej Stalker Abstrakcja fioletowy monochromatyczny z Disarray rozmazywanie i Splash farby wzór

Słowo pisanie tekstu Cyber Warfare. Business Photo gablota Wirtualna Wojna Hackers ataki system cyfrowy złodziej Stalker blank spirala Notatnik klipy ołówek smartphone arkuszy papieru kolor tła

Koncepcyjny ręczne pisanie pokazujące Cyber Warfare. Pojęcie znaczenie wirtualne wojny hakerzy system atakuje cyfrowy złodziej Stalker biała klawiatura PC z notą papieru powyżej białego tła

Bezpieczeństwo cybernetyczne oraz ochrona informacji i sieci. Futurystyczna technologia Cyber.

Tekst pisma ręcznego pisania Shell Comanalysisd wtrysku. Co oznacza pojęcie wykorzystywane przez hakerów do wykonania systemu comanalysisds na serwer kontury okrągły kształt w różnych wielkości koło pętli pierścień Hoop zdjęcie

Niezadowolonego klienta nalewa kawę na loptop hakerów na czarnym tle

Jolly Roger na tle kodu binarnego, Matrix stylu. Koncepcja: komputerowe Piraci; hakerów Bezpieczeństwo komputerowe; Wirusy.

Writing displaying text Cyber Warfare, Business approach Virtual War Hackers System Attacks Digital Thief Stalker Illustration Of A Man Standing Coming Up With New Amazing Ideas.

Samiec hakera sprawdzający operację na smartfonie

Hakerzy używają Internetu do wyszukiwania kodu i hakerów w celu kradzieży danych celu, a większość hakerów używa danych celu jako narzędzia negocjacyjnego, w tym żądania okupu..

Anonimowi hakerzy z kapturem, flaga Jamajki, kod binarny - koncepcja ataku cybernetycznego

Anonimowi hakerzy z kapturem, czerwone tło, kod binarny - koncepcja ataku cybernetycznego

Inspiracja pokazująca znak Cyber Warfare, Słowo napisane na wirtualnej wojny Hakerzy System Ataki Cyfrowy złodziej Stalker Finger Naciśnięcie przycisku aplikacji prezentujący globalne połączenie sieciowe.

Hakerzy w ciemnym pokoju z komputerami

Ekspert ds. bezpieczeństwa cybernetycznego pracujący na tablecie, inżynier IT pracujący nad ochroną sieci przed cyberatakiem hakerów w Internecie. Bezpieczny dostęp do prywatności online i ochrony danych osobowych.

Anonimowi hakerzy z kapturem, flaga Korei Południowej, kod binarny - koncepcja ataku cybernetycznego

Mężczyzna w masce odciska odciski na klawiaturze przy stole w darze

Mężczyzna w kapturze z telefonem odizolowanym na białym tle. Uzależniony od internetu i serwisów społecznościowych. Facet włamuje się do danych osobowych..

Hakerzy korzystający z komputerów w ciemnym pokoju

Wielu amerykańskich hakerów na farmie trolli. Koncepcja bezpieczeństwa i cyberprzestępczości. Flaga USA w tle.

Świecący niebieski obraz klawiatury Laptop

Rolka banknotów euro i pendrive w formie klucza na stole. Symbolizuje bezpieczeństwo danych i marketing

Pamięć USB w formie klucza na zbliżeniu banknotów euro

Facet w kapturze włamuje się do danych osobowych. Ochrona informacji. Ochrona koncepcji informacji. Złe hasło.

Pendrive USB w formie klucza. Kontekst zamazanych banknotów euro

3D ilustracja UŻYTKOWNIKÓW grafika i tekst wykonane przez metaliczne litery kości dla powiązanych znaczeń koncepcji i prezentacji. biznes i ikona

Bezpieczeństwo Internetu dla technologii moden.

Lan kabel na różowym tle.

Bezpieczeństwo Internetu dla technologii moden.

Hacker over a screen with green binary code. Crime and Information Theft and Computers

Man Presenting Seven Cybersecurity Threats

Facet w kapturze włamuje się do danych osobowych. Ochrona informacji. Ochrona koncepcji informacji. Złe hasło.

Bezpieczny dostęp do Internetu i bezpieczeństwo danych osobowych. Wpisz swój login i hasło na wirtualnym ekranie. Chroń dane osobowe przed hakerami. silna ochrona danych.

Widok z boku człowieka Hacker siedzieć przy monitorze komputera. w ciemnym pokoju.

Pełny strzał młodych hakerów rozmawia przed cyfrową mapą świata, a następnie siedzi na swoich komputerach

Średni strzał młodego męskiego hakera śmiać się następnie w aparacie

Średni szybki strzał ruchu młodych męskich hakerów pracujących w swoich biurkach

Średni szybki strzał ruchu młodych męskich hakerów pracujących w swoich biurkach

Mężczyzna haker podnosi ręce za głowę podczas gdy policja w mundurze z pistoletami aresztuje go podczas cyberataku w ciemnym ciemnym pokoju z ekranami

Nastoletni haker w kapeluszu i powiększone okulary rzeczywistości siedzi przy biurku w cyberprzestępczym schronisku w pobliżu komputerów

Black Hat jest hakerem, który narusza bezpieczeństwo komputera dla własnego osobistego zysku lub ze złośliwości, przycisk koncepcja tekstu na klawiaturze

Programista komputerowy lub haker drukuje kod na keyboad laptopa

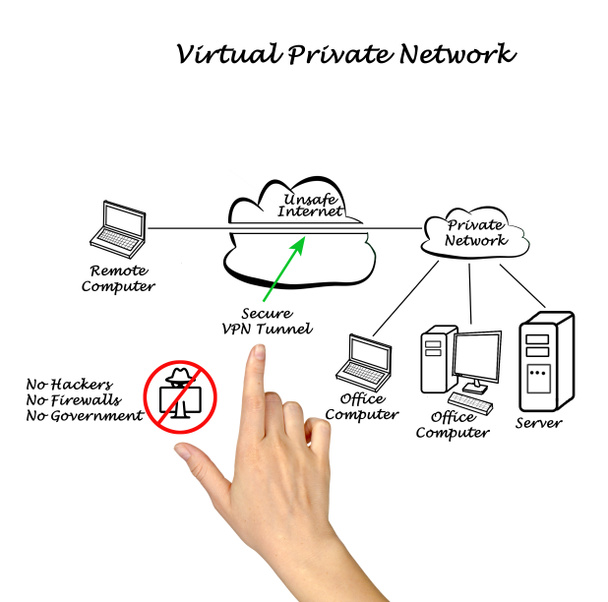

Jak VPN chroni Twoje dane

Klawiatura komputerowa z kłódką, Koncepcja, Wejdź, Bezpieczeństwo sieci Web, Zagrożenia internetowe

Obraz hakerem na komputerze

Pojęcie ewolucji pieniądze pierwszy wszystkich było wymienny, a następnie ludzie zaczęli używać pieniędzy, ale w przyszłości będzie kryptowaluta. Barter, handlować towarami, zakupu środków pieniężnych, zakup