Похожие лицензионные изображенияID файла:223424978ОтAndrewLozovyi

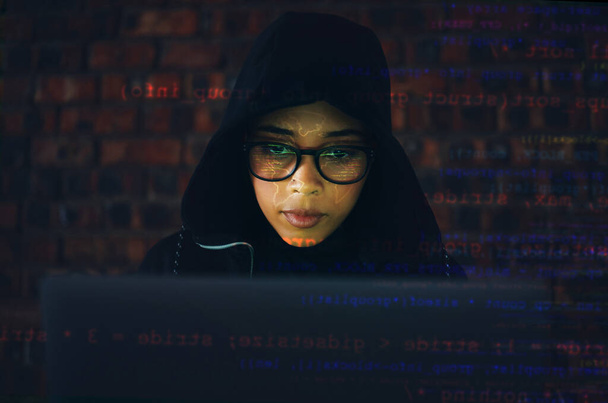

Хакер, женщина в подвале и ноутбуке, кодирование и ИТ с наложением кода, база данных с фишингом и киберпреступностью. Безопасность, программирование или хакерство, преступник с ПК для вымогательства и брандмауэра.

Фото двух молодых коллег, работающих в тёмном офисе поздно ночью

Команда хакеров использует троянский вирус, чтобы использовать компьютерный сервер, взламывая сетевую систему поздно ночью. Кибершпионы работают с шифрованием для взлома программного обеспечения и взлома брандмауэра безопасности.

Хакер со своим компьютером на темном фоне

Девушка в капюшоне смотрит в камеру. Хакерские атаки и онлайн-мошенничество на фоне экрана в темноте. Концепция кибербезопасности

Вертикальный портрет информационного хакера женского набора кода на ноутбуке, на заднем плане много компьютерных экранов с данными. Женщина-разработчик делает атаку брандмауэра или фишинг онлайн. Кибербезопасность. Высокий

Кибератака, хакеры запускают шпионский код на экране компьютера, взламывают базу данных, крадут электронную информацию. Терроризм, взлом данных, интернет-мошенники, взламывающие онлайн-серверы

Хакеры используют компьютеры в темной комнате

Я иду за тобой. Портрет угрожающего компьютерного хакера, позирующего на тёмном фоне в студии

Мужчина-хакер, работающий на компьютере против кода Зеленой Матрицы и курящий на заднем плане. Хакер с кодом компьютерной матрицы. Кодирование, Опасность, вредоносное ПО

Застрелен молодой хакер за компьютером поздно ночью.

Система хакерского взлома на мониторах, хакерская атака на веб-серверы в темной комнате компьютера с мониторами, посылающими вирус, используя уязвимость электронной почты. Преступления в Интернете, хакерство и вредоносное ПО

Хакер и проекция кода программирования в темной комнате, крупный план

Хакер, женщина и ноутбук с кодом и голограммой, информационные технологии и программирование с базой данных. Вымогательство, вредоносное ПО или вирус, взлом глобальной сети и киберпреступность с помощью кибербезопасности и шпионажа.

Хакер использует компьютеры в темной комнате

Молодой взрослый взламывает пароль, чтобы взломать интерфейс сервера, используя вирус, чтобы заразить компьютер и украсть большие данные. Опасный таинственный хакер, совершающий кибератаку на систему безопасности, ИТ-мошенничество. Портативный выстрел.

Анонимный хакер в черной толстовке с ноутбуком перед кодовым фоном с бинарными потоками и терминами информационной безопасности

Хакер в капюшоне работает с компьютером с взломом серверов данных .

Контрольная комната наблюдения видеокамеры контроля города - пустое пространство темная комната офис полный экрана устройства от секретной службы общественной безопасности компьютерного центра станции. Никаких людей в помещении. Фото

Аноним хакер в черной толстовке с планшетом перед кодовым фоном с бинарными потоками и терминами информационной безопасности

Портрет молодого человека и женщины, смотрящих на монитор ночью, светящийся свет

Портрет молодого человека и женщины, смотрящих на монитор ночью, светящийся свет

Счастливая команда хакеров после успешной кибератаки. Доступ для девушек-кибер-преступниц .

Хакеры в подземном убежище обсуждают технические ноу-хау детали, прежде чем использовать ошибки и эксплойты для взлома компьютерных систем и доступа к ценным данным, находя наилучший подход к обходу брандмауэров

Опасный хакер крадет данные-концепцию

Женщина-хакер взломала брандмауэр безопасности в конце рабочего дня

Молодой хакер в концепции защиты данных

Отчаянные хакеры потерпели неудачу при взломе онлайн-серверов, взломе паролей, отказе в доступе к компьютерной системе. Кибератака, интернет-преступники с помощью вредоносного программного обеспечения, кража данных

Хакер в темной комнате с компьютерами

Хакеры кодируют вредоносные программы, взламывают пароли к базам данных, нелегальный доступ к онлайн-серверу, взлом данных. Киберпреступность, интернет-воры, взламывающие компьютерные сети ночью

Play games, watch movies, use VR glasses, 3D images, virtual worlds metaverse

Диаграмма женщины, ноутбука или голограммы в офисе хакера по аналитике фондового рынка, финансовым исследованиям или будущим данным. Информация о финансовых инвестициях, фишинг или девушка трейдер печатание цифровых графиков прогноз.

Вид хакера в капюшоне, сидящего рядом с мониторами компьютера с надписью кибербезопасности на черном

Хакер в скрытой подземной базе, способный успешно пройти анти-фальсификационные меры, реализованные компаниями для защиты своего программного обеспечения, загрузив готовую трещину на SSD, готов продать ее онлайн

Кодирование накладывается, хакер и портрет человека для программирования, вредоносного ПО и информационных технологий в темноте. Безопасность, пользовательский интерфейс и человек с макетом для онлайн-преступлений, мошенничества и установки вируса.

Закрытые данные хакера с ноутбука .

Хакеры используют компьютер в темной комнате

Женщина-хакер взломала брандмауэр безопасности в конце рабочего дня

Анонимная девушка-хакер использует ноутбук, чтобы взломать систему. Кража персональных данных. Создание и заражение вредоносного вируса. Концепция киберпреступлений и взлома электронных устройств

Женщина-хакер в темной одежде использует ноутбук на цифровом фоне

Женщина, сидящая возле взломанного компьютера в темной комнате

Задумчивая женщина-программист с проекцией кода программирования, работающая в офисе ночью

Компьютерный хакер в капюшоне крадет информацию с помощью компьютера. Темный фон

Хакер с мобильным телефоном с помощью компьютера в темной комнате