Фильтры

Лицензионные стоковые фото и изображения Kybernetický útok

Воспользуйтесь безграничным количеством фотографий с высоким разрешением Kybernetický útok для коммерческих целей.

Онлайн-иллюстрация концепции безопасности данных с иконками навесного замка, киберфоном и элементами плат. Технологии интернет-безопасности .

Хакер в концепции защиты данных. Хакер использует ноутбук. Взламываю интернет. Кибератака .

Интернет, защита и фото. Мужчины, показывающие планшетное мобильное устройство с концепцией безопасности Интернета на дисплее. Безопасность в Интернете .

Хакер в концепции защиты данных. Хакер использует ноутбук. Взламываю интернет. Кибератака .

Молодой хакер в концепции кибербезопасности

Хакер при работе с графическим пользовательским интерфейсом

Графический интерфейс пользователя с сообщением от Cyber Attack, концепция интернет-атаки

Концепция фишинговой атаки кредитных карт

Маскированный и вооруженный анонимный хакер взломал концепцию облачных данных кибербезопасности

Фоновое изображение с идеей атаки на интернет-безопасность

Фоновое изображение с идеей атаки на интернет-безопасность

Эффективность работы компьютерных алгоритмов, концепции кибербезопасности

Вирус обнаружил голограмму на цифровом фоне. Тревога, червь, инфекция, кибератака и предупреждающая абстрактная концепция. Футуристическая 3D иллюстрация .

Копировать фон кибербезопасности в интернете. Киберпреступность. цифровая

Shield with Padlock icon on Network wireframe with Abstract background. Virus Protection, Cyber attack block, Cyber Security, and Information privacy Concept. 3D illustration.

Хакер, работающий с конфиденциальными данными

Безопасная Advanced System Continual 3D Rendered. Концепция безопасности Интернета и сетей с защищенным замком на электронном цифровом фоне .

Информационная война. голубой двоичный код, движущийся вниз. опасность, война, конфликт, хакер, ошибки и вирусы концепции. темно-красный фон и компьютерный язык для кибер-войны .

Синий матричный цифровой фон. Абстрактная концепция киберпространства. Персонажи падают. Матрица из потока символов. Дизайн виртуальной реальности. Сложный алгоритм взлома данных. Цифровые искры .

Анонимный хакер в капюшоне, флаг Южной Африки, бинарный код - концепция кибератаки

Рука человека, использующего память USB. Концепция защиты киберинформации.

Анонимный хакер в капюшоне, флаг Бангладеш, двоичный код - концепция кибератаки

Анонимный хакер в капюшоне, флаг Чехии, двоичный код - концепция кибератаки

Символ вируса, защита компьютера, кибератака, антивирус, цифровой червь и значок ошибки. Футуристическая абстрактная концепция 3D рендеринг иллюстрации.

Польша взломала государственную безопасность. Кибератака на финансовую и банковскую структуру. Кража секретной информации. На фоне флага бинарный код .

Хакерам нужен вирус-вымогатель, использующий ноутбуки и компьютеры в подвале. Кибератаки, взлом системы и вредоносные программы.

Кибератака и безопасность в Интернете. Красные и зеленые замки на цифровом фоне .

Бизнес держит Пэдлока с проволокой Keyhole и Network на синем фоне. Блокировка кибератак, киберданные, конфиденциальность информации и технологическая безопасность будущего.

Человек трогает концепцию кибератаки на сенсорном экране ручкой

Концепция кибербезопасности. Шифрование. Защита данных. Антивирусное ПО. Коммуникационная сеть

Иллюстрация концепции безопасности подключения к Интернету. Веб-браузер с красным значком блокировки .

Синий матричный цифровой фон. Абстрактная концепция киберпространства. Персонажи падают. Матрица из потока символов. Дизайн виртуальной реальности. Сложный алгоритм взлома данных. Цифровые искры .

Фон в стиле Матрицы с черепом. Череп в цифровой матрице. Концепция: цифровая смерть; искусственный интеллект; кибер-пираты; робототехника; хакеры; кибератака. Иллюстрация .

Женщина прикасается пальцами к концепции кибератаки на сенсорном экране

Концепция кибербезопасности. Шифрование. Защита данных. Антивирусное ПО. Коммуникационная сеть

Иллюстрация концепции безопасности сети. Сломанная система сигнализации. Тема киберпреступности и сетевой безопасности .

Вид концепции кибератаки на технологический интерфейс

Анонимный хакер в капюшоне, флаг Макао, двоичный код - концепция кибератаки

Компьютерный программист в системе хакерства толстовки вводит код, указывающий на взлом ноутбука и декодирование данных системы незаконного доступа взлома пароля при кибератаке и нарушении безопасности

Кибератака и светящаяся голограмма черепа над рабочим процессором на заднем плане. Предупреждение об опасности, угроза, инфекция и предупреждение абстрактной концепции с символом черепа. Футуристическая 3d-иллюстрация .

Анонимный хакер в капюшоне, флаг Сенегала, двоичный код - концепция кибератаки

Анонимный хакер в капюшоне, флаг Украины, двоичный код - концепция кибератаки

Хакерам нужен вирус-вымогатель, использующий ноутбуки и компьютеры в подвале. Кибератаки, взлом системы и вредоносные программы.

Анонимный хакер в капюшоне, флаг Эфиопии, двоичный код - концепция кибератаки

Анонимный хакер в капюшоне, флаг Кении, двоичный код - концепция кибератаки

Безликий мужчина в толстовке с капюшоном держит планшет в руках на темном фоне. Концепция взлома пользовательских данных. Взломанный замок, кредитная карта, облако, электронная почта, пароли, личные файлы .

Заголовки новостей в международных СМИ с кибервойной, кибератакой, безопасностью и войной. Абстрактная концепция заголовков новостей на шумовых экранах. Эффект сбоя телевизора 3d иллюстрация.

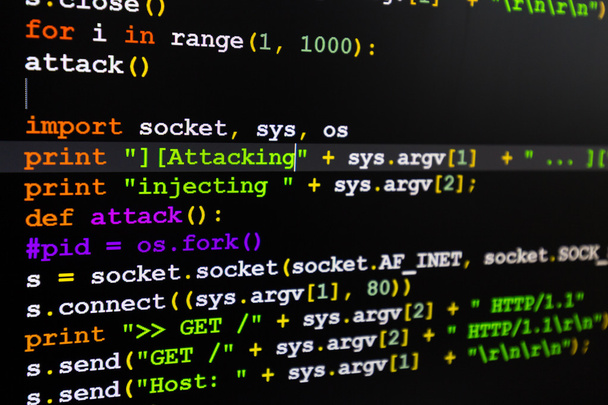

Подсвеченная клавиатура с кусочком кода. Взлом компьютера, нарушение сетевой безопасности, безопасность интернета, вирус цифрового компьютера, состояние взломанной системы программного обеспечения. Двоичные коды.

Кибербезопасность на цифровом фоне с значком щита. Абстрактная 3D иллюстрация защиты данных .

Анонимный хакер в капюшоне, флаг Португалии, двоичный код - концепция кибератаки