Filtros

Fotos e imágenes de stock libres de derechos de Zorla girme

Descubra millones de imágenes de alta resolución de Zorla girme y visuales de stock para uso comercial.

Una mano masculina presionando la pantalla de un panel de control de seguridad del hogar con un teclado numérico - 3D render

Mujer conmocionada en la cocina usando el ordenador portátil con hombre extraño en la pantalla. La pantalla se puede utilizar fácilmente para su propio mensaje o imagen. Imagen en pantalla es mi derecho de autor a

Cámaras dobles de vigilancia y luces anti ladrón

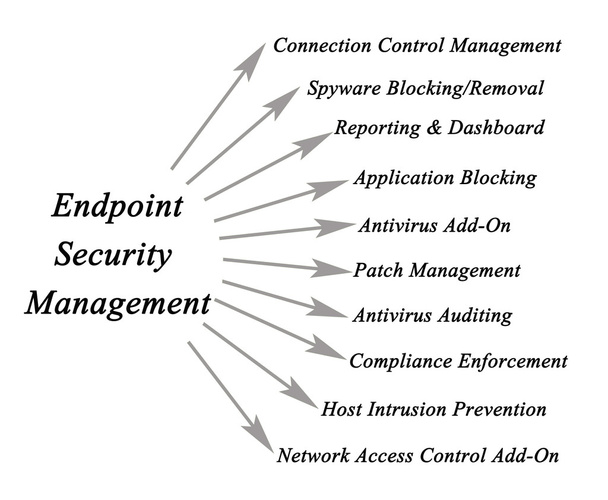

Diagrama de gestión de seguridad de endpoints

Museo Panorámico Batalla de Borodino. 1812. Bicentenario de la Batalla de Borodino .

En danakil ethiopia africa la depresión volcánica de dallol

En danakil ethiopia africa la depresión volcánica de dallol

Cyber Incident Data Attack Alert 3D Rendering muestra redes hackeadas o penetración de seguridad informática

Dirección señal de tráfico al cortafuegos

Destruyendo el disco duro de la computadora con un martillo. Eliminación de datos importantes .

Prevención de ataques cibernéticos Firewall de seguridad 3d renderizado muestra protección contra violaciones de la computadora de amenazas o virus

Seguridad informática

Un sistema alarmante exterior montado en una pared con doble señalización luminosa .

Diagrama de Seguridad

Retrato de una hermosa chica caucásica de pelo rojo gritando en un teléfono. Discusión caliente, disputa con un novio, llamada del Spam, decepción, muchacha molesta, Spam molesto del teléfono, ofertas comerciales

Primer plano de la mano bloqueando el cierre de seguridad del brazo oscilante en una habitación de hotel

Teléfono móvil moderno y una cadena con llaves. El concepto de seguridad de la información. Red social, contraseña olvidada, piratería .

Universo de virus informáticos - espacio informático en peligro - fondo negro

Los pináculos - Australia Occidental

Bosque de piedra Shilin - Kunming - China

Ilustración que representa una señal de tráfico con una invasión del concepto de privacidad. Fondo del cielo .

Dirección señal de tráfico al cortafuegos y problemas

Concepto de seguridad cibernética: contraseña de entrada

Ladrón en la ventana

Empresario analizando un sistema informático para ataques de virus y hackers con lente

Representación 3D de un panel de acceso con teclado de seguridad para el hogar con botones y una pantalla iluminada en blanco montada en una pared

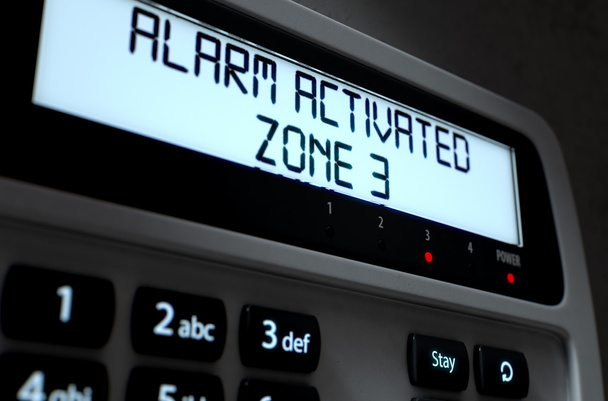

Representación en 3D de un panel de acceso con teclado de seguridad para el hogar con botones y una pantalla iluminada que muestra un robo o una brecha de seguridad

Intrusión de un ladrón en una casa habitada

Incidente Cita de texto de investigación en bloc de notas, concepto de fondo

Mujer con niño en sus manos está cerca de soldado ucraniano en el puesto de control contra sacos de arena y el fondo del cielo. Concepto de invasión militar rusa en Ucrania. Guerra en Ucrania. Niños y guerra.

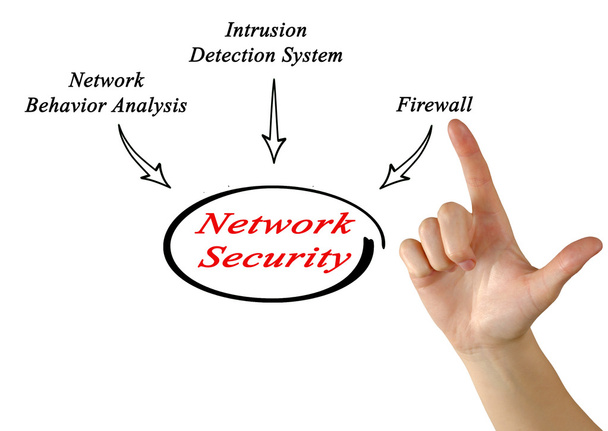

Diagrama del sistema de detección de intrusiones

Científico experto en domputación que instala firewalls avanzados, sistemas de detección de intrusiones y actualizaciones de seguridad. Experto en ciberseguridad preciso para prevenir ataques de piratería, malware y phishing

Escritura a mano de texto Detección de intrusión. Foto conceptual monitorea una red o sistemas de actividad maliciosa

Ilustración 3D de una red abstracta protegida contra la intrusión. Concepto de cumplimiento del RGPD

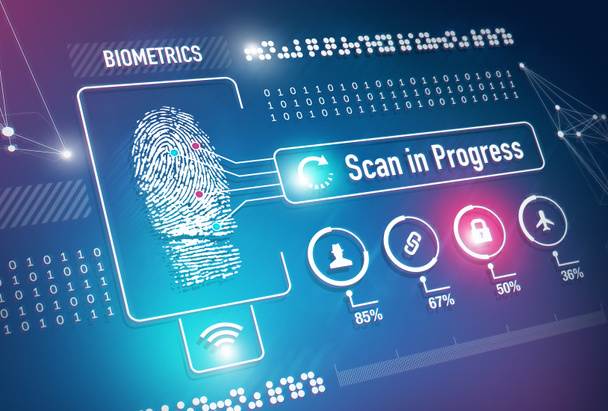

Sistema de seguridad de escaneo de huellas dactilares y concepto de tecnología

Símbolo de la importancia de la seguridad del correo electrónico

Seguridad de la red

Articulación columnar en Devils Tower en Wyoming

Representación en 3D de un panel de acceso con teclado de seguridad para el hogar con botones y una pantalla iluminada que muestra un robo o una brecha de seguridad

Un renderizado 3D de un panel de acceso interactivo de teclado de seguridad para el hogar con pantalla táctil moderna con un teclado numérico digital iluminado y palabras que leen el sistema armado

Un renderizado 3D de un panel de acceso interactivo de teclado de seguridad para el hogar con pantalla táctil moderna con un teclado numérico digital iluminado y palabras que leen el sistema armado

Flecha que evita obstáculos en curso. Ilustración 3D

La flecha azul avanza para evitar obstáculos. Ilustración 3D

En danakil ethiopia africa la depresión volcánica de dallol

Prevención de ataques cibernéticos Firewall de seguridad 3d ilustración muestra protección contra la violación de la computadora de amenazas o virus

En danakil ethiopia africa la depresión volcánica del lago dallol y el sulfuro ácido como en marte

En danakil ethiopia africa la depresión volcánica del lago dallol y el sulfuro ácido como en marte

Hacker Cyberattack Malicious Infected Spyware 3d Rendering muestra violación de la computadora de la red infectada

Contraseña Débil Hacker amenaza de intrusión 3d representación muestra el delito cibernético a través de Vulnerabilidad de nombre de usuario y ordenador comprometido

Seguridad cibernética, privacidad de la información y concepto de protección de datos en el fondo de la sala del servidor .

Foto de valla de alambre de púas

En danakil ethiopia africa la depresión volcánica de dallol

En danakil ethiopia africa la depresión volcánica de dallol

En danakil ethiopia africa la depresión volcánica del lago dallol y el sulfuro ácido como en marte

En danakil ethiopia africa la depresión volcánica del lago dallol y el sulfuro ácido como en marte

En danakil ethiopia africa la depresión volcánica del lago dallol y el sulfuro ácido como en marte

Hacker accede a la información de datos personales con un ordenador en una sala oscura de representación 3D

Hacker accede a la información de datos personales con un ordenador en una sala oscura de representación 3D

Interfaz de seguridad cibernética, hud y la Tierra vista desde el espacio. 3d rendering toned image double exposure Elementos de esta imagen proporcionados por la NASA

Macro piedra mineral Nephelina piedra soleada fondo negro de cerca

Seguridad cibernética, privacidad de la información y concepto de protección de datos en el fondo de la sala del servidor

Seguridad cibernética, privacidad de la información y concepto de protección de datos en el fondo de la sala del servidor

Seguridad de los datos del teléfono móvil - bloqueo y teléfono en blanco

Ladrón entrando en la propiedad privada .

Ilustración conceptual de un platillo volador o OVNI volando sobre la Tierra y dirigiendo su haz. Intrusión extraterrestre o contacto extraterrestre .

Seguridad móvil - Gadgets concepto de robo de datos con bloqueo de contraseña

Seguridad móvil - Gadgets concepto de robo de datos con bloqueo de contraseña

Los pináculos - Australia Occidental

Los pináculos - Australia Occidental

Concepto de armario: negocio de seguridad y archivos

Concepto de armario: negocio de seguridad y archivos

Escáner de vulnerabilidad escrito en la tecla azul del teclado metálico. Pulsando la tecla

Detección de intrusos Escrito en Llave Roja del Teclado Metálico. Pulsando la tecla .

Nota escrita que muestra el cumplimiento de Gdpr. Concepto de negocio para la protección y privacidad de la Unión Europea que muestra el traje de trabajo formal de desgaste humano masculino sostiene el teléfono inteligente con la mano

Texto de escritura Gdpr Cumplimiento. Protección conceptual de la foto y privacidad de la Unión Europea

Destruyendo el disco duro de la computadora con un martillo. Eliminación de datos importantes .

Destruyendo el disco duro de la computadora con un martillo. Eliminación de datos importantes .

Disco duro del ordenador abierto en una mesa preparada para ser arreglada. Reparación de componentes electrónicos mal funcionados .

Escritura manual conceptual que muestra la protección de datos personales. Concepto que significa proteger e identificar una información individual para el sistema de seguridad Square Billboard Standing with Frame Border Outdoor

Texto manuscrito Protección de Datos Personales. Foto conceptual que protege e identifica una información individual para el sistema de seguridad Megáfono con icono de volumen y burbuja de voz en blanco en etiqueta engomada

Escritura manual conceptual que muestra a los forenses digitales. Concepto que significa investigación del material encontrado en equipos de escritura de dispositivos digitales y papel de nota simple colocado sobre la mesa

Tres unidades de disco duro con plato roto en una mesa. Destruir la información sensible con un martillo - ciberseguridad.

Escritura manual conceptual que muestra el Sistema de Seguridad. Concepto que significa sistema diseñado para detectar intrusiones o entradas no autorizadas

Pared hecha con ladrillos rojos y mortero

Nota de escritura que muestra la intrusión de la red. Concepto de negocio para dispositivo o aplicación de software que monitorea una red Hombre sostiene papel vacío con espacio de copia en frente de él Espacio

Texto de escritura Gdpr Cumplimiento. Protección conceptual de la foto y privacidad de la Unión Europea que muestra a una mujer de negocios sentada junto a la mesa y con teléfono móvil

Nota de escritura que muestra Reducir intrusiones. Concepto de negocio para una estrategia para reducir y monitorear las falsas tasas de alarma

Escritura a mano de texto Investigación de incidentes. Foto conceptual Cuenta y análisis de un incidente basado en evidencia Tablet a color Smartphone con pantalla en blanco Handheld from the Back of Gadget

Signo de texto que muestra Investigación de Incidentes. Exposición de fotos de negocios Cuenta y análisis de un incidente basado en evidencia Blank Huge Speech Bubble Pointing to White Laptop Screen in Workspace Idea

Escritura a mano de texto Investigación de incidentes. Fotografía conceptual Relato y análisis de un incidente basado en evidencia 3D Cuadrado en blanco Colorido Precaución Señal de tráfico con frontera negra montada en madera

Signo de texto que muestra detección de intrusiones. Texto de la foto de negocios supervisa una red o sistemas de actividad maliciosa dispositivo Smartphone dentro de los pantalones bolsillo frontal con billetera y papel de nota

Escritura manual conceptual que muestra detección de intrusiones. Concepto que significa monitorea una red o sistemas de actividad maliciosa Papel liso adjunto al palo y colocado en la tierra herbácea

Nota escrita que muestra Ingeniería de Privacidad. Concepto de negocio para sistemas de ingeniería proporcionan niveles aceptables de privacidad

Escritura a mano Reducir intrusiones. Foto conceptual: una estrategia para reducir y monitorear las falsas tasas de alarma

Nota escrita que muestra Ingeniería de Privacidad. Concepto de negocio para sistemas de ingeniería proporcionan niveles aceptables de privacidad Dos flechas, una entrelazada con otro equipo o competencia

Signo de texto mostrando Network Forensics. Foto comercial que muestra el monitoreo y análisis del tráfico de la red informática

Escritura manual conceptual mostrando Network Forensics. Concepto que significa monitoreo y análisis del tráfico de red informática

Signo de texto mostrando Seguridad Física. Muestra de fotos de negocios diseñada para denegar el acceso no autorizado a las instalaciones

Signo de texto mostrando Seguridad Física. Muestra de fotos de negocios diseñada para denegar el acceso no autorizado a las instalaciones

Nota escrita que muestra Ingeniería de Privacidad. Concepto de negocio para sistemas de ingeniería proporcionan niveles aceptables de privacidad Sobres de color en diferentes tamaños con uno grande en el medio