Podobne obrazy bez tantiemID pliku:223424978OdAndrewLozovyi

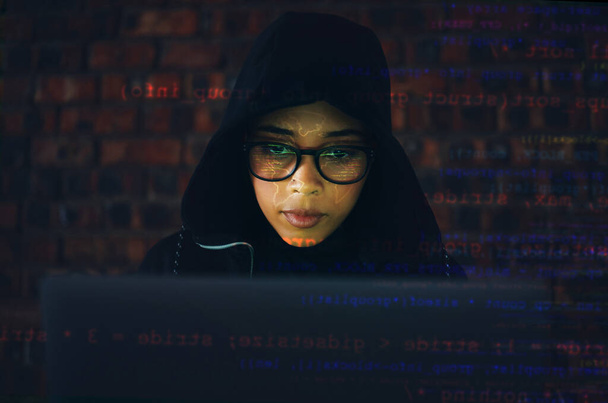

Haker, kobieta w piwnicy i laptopie, kodowanie i informatyka z nakładką kodu, baza danych z phishingiem i cyberprzestępczością. Cyberbezpieczeństwo, programowanie lub hakowanie, przestępca z komputerem dla oprogramowania ransomware i firewall.

Widok z boku zdjęcie dwóch młodych współpracowników pracujących w ciemnym biurze późno w nocy

Zespół hakerów używający wirusa trojańskiego do wykorzystania serwera komputerowego, hakując system sieciowy późno w nocy. Cyberszpiedzy pracujący z szyfrowaniem, aby włamać się do oprogramowania i złamać firewall bezpieczeństwa.

Hacker z jego komputera na ciemnym tle

Dziewczyna w kaptur patrząc w kamerę. Ataki hakerów i oszustwami online na tle ekranu w ciemności. Koncepcja bezpieczeństwa cybernetycznego

Pionowy portret informatycznej hakerki wpisującej kod na laptopie, na tle wielu ekranów komputerowych z danymi. Kobieta deweloper robi atak zapory ogniowej lub phishing online. Cyberbezpieczeństwo. Wysoka

Cyberatak, hakerzy uruchamiający kod szpiegowski na ekranie komputera, hakujący bazę danych, kradnący informacje elektroniczne. Cyberterroryzm, naruszenie danych, oszustów internetowych włamujących się na serwer online

Hakerzy korzystający z komputerów w ciemnym pokoju

Idę po ciebie. Portret groźnego hakera komputerowego pozującego na ciemne tło w studio

Mężczyzna haker pracujący nad komputerem vs Green Matrix kod i dym na tle. Haker z kodem macierzy komputerowej. Kodowanie, Niebezpieczeństwo, złośliwe oprogramowanie

Strzał młodego hakera używającego komputera późno w nocy.

Cyberprzestępczy system hakerski na monitorach, haker atakuje serwery internetowe w ciemnym pomieszczeniu na komputerze z monitorami wysyłającymi wirusa za pomocą luki e-mail. Koncepcja przestępczości internetowej, hakowania i złośliwego oprogramowania

Haker i projekcja kodu programowania w ciemnym pomieszczeniu, zbliżenie

Haker, kobieta i laptop z kodem i hologramem, technologia informatyczna i programowanie z bazą danych. Ransomware, malware lub wirus, hakowanie globalnej sieci i cyberprzestępczości za pomocą cyberbezpieczeństwa i szpiega.

Haker korzystający z komputerów w ciemnym pokoju

Młody dorosły hacking hasło do złamania interfejsu serwera, za pomocą wirusa do zainfekowania komputera i kradzieży dużych danych. Niebezpieczny tajemniczy haker atakujący bezpieczeństwo systemu, oszustwo IT. Strzał ręczny.

Anonym haker czarne z kapturem z laptopa przed kod tła z strumieni binarnych i koncepcji bezpieczeństwa cybernetycznego warunki bezpieczeństwa informacji

Hacker w kaptur pracy z komputerem z hacking łamanie na serwerach danych.

Control room monitoring surveillance video camera control city - Empty space dark room office full of screen device from secret service public safety computer station center. No people indoors. Photo

Anonym haker czarne z kapturem z tabletu tle kod z strumieni binarnych i koncepcji bezpieczeństwa cybernetycznego warunki bezpieczeństwa informacji

Portret młodego mężczyzny i kobiety patrzących w nocy na monitor, świecące światło

Portret młodego mężczyzny i kobiety patrzących w nocy na monitor, świecące światło

Szczęśliwy zespół hakerów po udanym ataku cybernetycznym. Dostęp przyznany cyberprzestępcom dziewczynom.

Hakerzy w podziemnej kryjówce omawiający szczegóły techniczne know-how przed użyciem błędów i exploitów do włamania się do systemów komputerowych i uzyskania dostępu do cennych danych, znalezienie najlepszego podejścia do obejścia zapór sieciowych

Niebezpieczne hakerów kradzież danych-koncepcja

Kobieta haker hakuje firewall bezpieczeństwa późno w biurze

Młody haker w koncepcji bezpieczeństwa danych

Desperaccy hakerzy zawiedli hakerstwo serwerów internetowych, nie udało się złamać hasła, odmówiono dostępu do systemu komputerowego. Cyberatak, przestępcy internetowi wykorzystujący złośliwe oprogramowanie, kradzież danych

Haker w ciemnym pokoju z komputerami

Hakerzy kodujący złośliwe oprogramowanie, łamanie hasła do bazy danych, nielegalny dostęp do serwera internetowego, naruszenie danych. Cyberprzestępczość, złodzieje Internetu hakowanie systemu sieci komputerowej w nocy

Play games, watch movies, use VR glasses, 3D images, virtual worlds metaverse

Kobieta, laptop lub wykres hologram w biurze hakera na giełdzie analityki, badania finansowe lub przyszłych danych. Informacje o inwestycjach finansowych, phishing lub girl trader wpisując cyfrowe wykresy prognozy.

Haker w ukrytej bazie podziemnej w stanie skutecznie ominąć środki antysabotażowe wdrożone przez firmy w celu ochrony ich oprogramowania, przesłania gotowego pęknięcia na SSD, gotowy do sprzedaży online

Nakładka kodowania, haker i portret człowieka do programowania, złośliwego oprogramowania i technologii informatycznych w ciemności. Cyberbezpieczeństwo, interfejs użytkownika i osoba z makietą na przestępczość internetową, oszustwo i zainstalowanie wirusa.

Zakapturzony haker danych uszczelniających z laptopa.

Hakerzy korzystający z komputera w ciemnym pokoju

Kobieta haker hakuje firewall bezpieczeństwa późno w biurze

Dziewczyna anonimowe hacker programista używa laptopa do hack system. Kradzież danych osobowych. Tworzenie i infekcji złośliwego wirusa. Pojęcie cyberprzestępczości i hacking urządzeń elektronicznych

Haker Kobieta w ciemnych ubraniach za pomocą laptopa tle cyfrowy

Kobieta siedząca w pobliżu zhakowanego komputera w ciemnym pokoju

Przemyślany programistka z projekcją kodu programowego pracującego w biurze w nocy

Bluza z kapturem haker kradzież informacji z pc. Ciemne tło

Haker z telefonem komórkowym za pomocą komputera w ciemnym pokoju