Filtry

Zdjęcia i obrazy stockowe bez tantiem na temat Wtargnięcia

Odkryj nieograniczone obrazy w wysokiej rozdzielczości na temat Wtargnięcia i grafiki stockowe do użytku komercyjnego.

Podwójne kamer i świateł anty złodziej

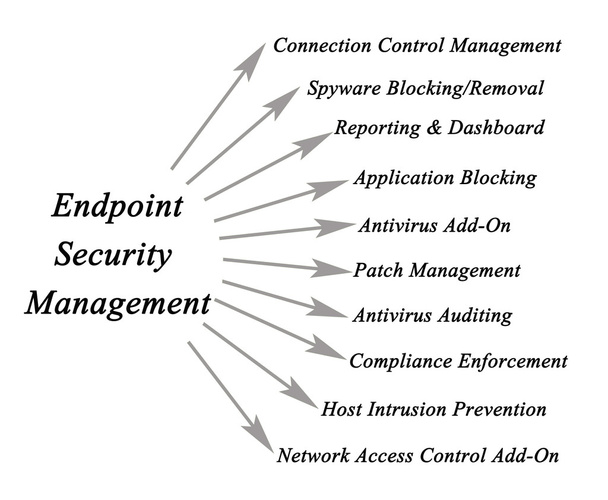

Schemat zarządzania zabezpieczeniami punktu końcowego

Panorama Muzeum Bitwa pod borodino. 1812. dwusetnej rocznicy bitwy pod borodino.

W Afryce Etiopii danakil wulkanicznych depresji dallol

W Afryce Etiopii danakil wulkanicznych depresji dallol

Cyber Incident Data Attack Alert 3d Rendering pokazuje zhakowane sieci lub przenikanie zabezpieczeń komputerowych

Znak kierunek do zapory

Niszczenie dysku twardego komputera młotkiem. Usuwanie ważnych danych.

Cyber ataku zapobiegania bezpieczeństwa zapory renderowania 3d pokazuje komputer naruszenie ochrony przed groźbami lub wirus

Bezpieczeństwo komputerowe

Zewnętrzny alarmujący system zamontowany na ścianie z podwójną sygnalizacją świetlną.

Schemat zabezpieczeń

Portret dziewczyny piękne rude włosy kaukaski krzyczeć na telefon. Gorąca dyskusja, kłócić się z połączeń spamu, rozczarowanie, wzburzona dziewczyna, irytującym spamem telefon, chłopaka, ofert handlowych

Strony blokowania huśtawka ramię bezpieczeństwa zatrzask w pokoju hotelowym z bliska

Nowoczesny telefon komórkowy i łańcuch z kluczami. Koncepcja bezpieczeństwa informacji. Sieci społecznych, zapomniałem hasła, piractwo.

Informatical wirus wszechświat - komputer miejsca w niebezpieczeństwie - czarne tło

Szczyty - Western Australia, Australia

Shilin kamienny Las - Kunming - Chiny

Ilustracja przedstawiająca drogowskaz z inwazją koncepcji ochrony prywatności. na tle nieba.

Direction road sign to firewall and problems

Tło koncepcji bezpieczeństwa cybernetycznego: hasło wejściowe

Złodziej w oknie

Biznesmen analizowanie komputera na ataki wirusów i hakerów z obiektywem

3d renderowania zabezpieczenia domu klawiatury dostęp do panelu z przyciskami i pusty ekran podświetlany montowane na ścianie

3d renderowania panelu dostępu klawiatury bezpieczeństwa w domu, z przycisków i podświetlany ekran przerwy w wyświetlaniu lub naruszenia zabezpieczeń

Wtargnięcie włamywacza do domu zamieszkałego

Incident Investigation tekst cytat na notatniku, tło koncepcyjne

Kobieta z dzieckiem na rękach stoi w pobliżu ukraińskiego żołnierza na punkcie kontrolnym przed workami z piaskiem i tle nieba. Koncepcja rosyjskiej inwazji wojskowej na Ukrainie. Wojna na Ukrainie. Dzieci i wojna.

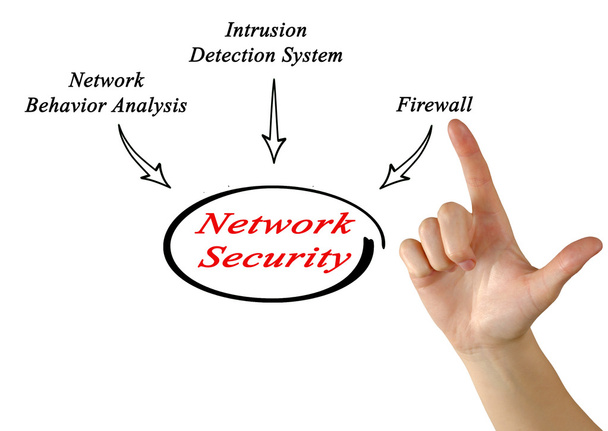

Schemat systemu wykrywania intruzów

Umiejętny domowy naukowiec konfigurujący centra serwerowe zaawansowane zapory sieciowe, systemy wykrywania włamań i aktualizacje zabezpieczeń. Precyzyjny ekspert ds. bezpieczeństwa cybernetycznego zapobiegający atakom hakerskim, złośliwym oprogramowaniem i phishingiem

Tekst pisma: Wykrywanie włamań. Zdjęcie koncepcyjne monitoruje sieć lub systemy w celu wykrycia szkodliwych działań

3D rysunek streszczenie sieci chronione przed wtargnięciem. Gdpr zgodności koncepcji

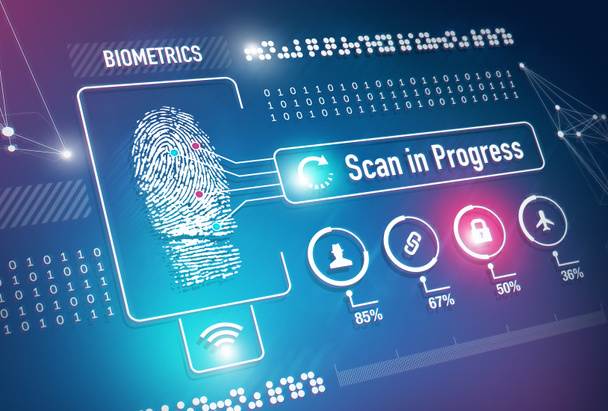

System bezpieczeństwa skanowania odcisków palców i koncepcja technologii

Symbol znaczenie bezpieczeństwa e-mail

Bezpieczeństwo sieci

Kolumnowy, łączące na Devils Tower w Wyoming

3d renderowania panelu dostępu klawiatury bezpieczeństwa w domu, z przycisków i podświetlany ekran przerwy w wyświetlaniu lub naruszenia zabezpieczeń

3d renderowania z nowoczesne interaktywne zabezpieczenia domu klawiatury dostęp panelu dotykowym z podświetlany cyfrowy numeryczny blok klawiatury i słowa, które czyta system uzbrojony

Strzałek, aby uniknąć przeszkód na kurs. ilustracja 3D

Niebieska strzałka zaliczki do uniknięcia przeszkód. ilustracja 3D

W Afryce Etiopii danakil wulkanicznych depresji dallol

Cyber ataku zapobiegania bezpieczeństwa zapory 3d przedstawiono komputer naruszenie ochrony przed groźbami lub wirus

W Afryce Etiopii danakil wulkanicznych depresji dallol jeziora i kwasu sulfer jak w mars

W Afryce Etiopii danakil wulkanicznych depresji dallol jeziora i kwasu sulfer jak w mars

Haker Cyberattack złośliwego zainfekowany Spyware 3d renderowania pokazuje komputer naruszeniem sieci zainfekowanych

Hasło słabe Hacker zagrożenie włamania 3d pokazuje cyberprzestępczości przez użytkownika Luka i złamany komputer

Cyber security, ochrona danych osobowych i koncepcji ochrony danych na serwerze tło pokoju.

Zdjęcie z drutu kolczastego

W Afryce Etiopii danakil wulkanicznych depresji dallol

W Afryce Etiopii danakil wulkanicznych depresji dallol

W Afryce Etiopii danakil wulkanicznych depresji dallol jeziora i kwasu sulfer jak w mars

W Afryce Etiopii danakil wulkanicznych depresji dallol jeziora i kwasu sulfer jak w mars

W Afryce Etiopii danakil wulkanicznych depresji dallol jeziora i kwasu sulfer jak w mars

Haker, dostępu do informacji danych osobowych z komputera w ciemnym pokoju renderowania 3d

Haker, dostępu do informacji danych osobowych z komputera w ciemnym pokoju renderowania 3d

Cyber security interfejsu hud i Ziemia widziana z kosmosu. renderowania 3D stonowanych obrazu podwójnej ekspozycji elementy zdjęcie dostarczone przez Nasa

Makro kamienie Nepheline słoneczny kamień czarne tło zbliżenie

Cyber security, ochrona danych osobowych i koncepcji ochrony danych na serwerze tło pokoju

Cyber security, ochrona danych osobowych i koncepcji ochrony danych na serwerze tło pokoju

Telefon bezpieczeństwa danych - lock i telefon na białym

Złodziej wejścia na prywatną własność.

Koncepcyjna ilustracja latający spodek lub Ufo latający nad ziemią i kierowanie jego wiązki. Pozaziemskie włamań lub pozaziemskich kontakt.

Mobilnych bezpieczeństwa - gadżety koncepcja kradzież danych z zamkiem na hasło

Mobilnych bezpieczeństwa - gadżety koncepcja kradzież danych z zamkiem na hasło

Szczyty - Western Australia, Australia

Szczyty - Western Australia, Australia

Koncepcja Locker: biznesu bezpieczeństwa i pliki

Koncepcja Locker: biznesu bezpieczeństwa i pliki

3d renderowania z nowoczesne interaktywne zabezpieczenia domu klawiatury dostęp panelu dotykowym z podświetlany cyfrowy numeryczny blok klawiatury i słowa, które czyta system uzbrojony

Skaner wrażliwości napisany na niebieskim klawiszu metalowej klawiatury. Naciśnięcie klawisza palca

Wykrywanie intruzów napisane na czerwonym klawiszu metalowej klawiatury. Naciśnięcie klawisza palca.

Notatka z Gdpr Compliance. Business concept for protection and privacy of the European Union showing Mężczyzna w garniturze do pracy formalnej hold smartphone using hand

Tekst pisma Gdpr Zgodność. Koncepcyjna ochrona fotograficzna i prywatność Unii Europejskiej pokazujące

Niszczenie dysku twardego komputera młotkiem. Usuwanie ważnych danych.

Niszczenie dysku twardego komputera młotkiem. Usuwanie ważnych danych.

Otwarty dysk twardy komputera na stole przygotowanym do naprawy. Naprawa uszkodzonego komponentu elektronicznego.

Konceptualny ręczny zapis pokazujący ochronę danych osobowych. Koncepcja oznaczająca ochronę i identyfikację indywidualnych informacji dla systemu bezpieczeństwa Square Billboard Standing with Frame Border Outdoor

Tekst pisma Odręcznego Ochrona danych osobowych. Koncepcyjne zdjęcie chroniące i identyfikujące indywidualne informacje dla systemu bezpieczeństwa Megafon z ikoną głośności i pustą bańką mowy w naklejce

Konceptualny rękopis pokazujący cyfrową medycynę sądową. Koncepcja oznaczająca badanie materiału znajdującego się w urządzeniach cyfrowych do pisania urządzeń i zwykłego papieru notatkowego umieszczonego na stole

Trzy dyski twarde z roztrzaskanym talerzem na stole. Niszczenie poufnych informacji młotkiem - bezpieczeństwo cybernetyczne.

Konceptualne ręczne pismo pokazujące system bezpieczeństwa. Koncepcja oznaczająca system przeznaczony do wykrywania włamań lub nieautoryzowanego wejścia

Ściana wykonana z czerwonej cegły i zaprawy

Notatka pokazująca włamanie do sieci. Koncepcja biznesowa dla urządzenia lub oprogramowania monitorującego sieć Człowiek trzyma pusty papier z przestrzenią do kopiowania przed sobą Przestrzeń

Tekst pisma Gdpr Zgodność. Koncepcyjna ochrona przed zdjęciami i prywatność Unii Europejskiej pokazująca kobietę biznesu siedzącą przy stole i trzymającą telefon komórkowy

Notatka pisząca "Reduce Intrusions". Koncepcja biznesowa strategii obniżania i monitorowania fałszywych wskaźników alarmowych

Tekst pisma ręcznego pisania incydent dochodzenia. Koncepcyjne zdjęcie konta oraz analizą zdarzenia w oparciu o dowody kolor Tablet Smartphone rezygnować pusty ekran ręczny z tyłu gadżet

Znak tekstowy przedstawiający dochodzenie w sprawie incydentu. Business Photo showobudowy konto i analiza incydentu opartego na dowodach blank ogromne Speech Bubble wskazując biały ekran laptopa w przestrzeni roboczej idea

Tekst pisma ręcznego pisania incydent dochodzenia. Koncepcyjne zdjęcie konta oraz analizą zdarzenia na podstawie dowodów 3d placu puste kolorowe przestroga znak drogowy z czarnym granicy zamontowany na desce

Znak tekstowy wykrywający włamanie. Business photo text monitoruje sieć lub systemy do złośliwej działalności Urządzenie Smartphone wewnątrz kieszeni spodni przedniej z portfelem i notatką

Konceptualne pismo pokazujące wykrywanie włamań. Koncepcja oznaczająca monitoruje sieć lub systemy złośliwej działalności Zwykły papier przymocowany do kija i umieszczony na trawiastym gruncie

Piszę notatkę o inżynierii prywatności. Koncepcja biznesowa systemów inżynieryjnych zapewnia akceptowalny poziom prywatności

Pismo pisma Zmniejsz liczbę włamań. Zdjęcie koncepcyjne strategia zmniejszenia i monitorowania fałszywych wskaźników alarmowych

Piszę notatkę o inżynierii prywatności. Koncepcja biznesowa dla systemów inżynieryjnych zapewnia akceptowalny poziom prywatności Dwie Strzałki Jeden przeplatają się z innymi zespołami lub konkurencji

Znak tekstowy przedstawiający Network forensics. Business Photo prezentuje monitoring i analizę ruchu w sieci komputerowej

Konceptualne pismo pokazujące kryminalistykę sieciową. Koncepcja oznaczająca monitorowanie i analizę ruchu sieci komputerowych

Znak tekstowy pokazujący bezpieczeństwo fizyczne. Prezentacja zdjęć firmowych mających na celu uniemożliwienie nieautoryzowanego dostępu do obiektów

Znak tekstowy pokazujący bezpieczeństwo fizyczne. Prezentacja zdjęć firmowych mających na celu uniemożliwienie nieautoryzowanego dostępu do obiektów

Piszę notatkę o inżynierii prywatności. Koncepcja biznesowa dla systemów inżynieryjnych zapewnia akceptowalny poziom prywatności Koperty kolorów w różnych rozmiarach z Big One w środku

Tekst pisma zarządzanie incydentami bezpieczeństwa komputera. Koncepcja znaczenie technologii bezpiecznego cyber analysisaging klawisz klawiatury zamiar utworzyć wiadomość komputer naciskając klawisz klawiatury, pomysł

Uwaga: pisanie Wyświetlono sieci System wykrywania włamań. Biznesowe zdjęcie prezentujący bezpieczeństwa bezpieczeństwa systemy multimedialne przestrzeni geometrycznej projektu zygzak pusty tekst dla plakat ogłoszenie