Filtry

Zdjęcia i obrazy stockowe bez tantiem na temat Rootkit

Odkryj nieograniczone obrazy w wysokiej rozdzielczości na temat Rootkit i grafiki stockowe do użytku komercyjnego.

Drukowanie internet zabezpieczenie

Znak kierunek do zapory

Direction road sign to firewall and problems

Umiejętny domowy naukowiec konfigurujący centra serwerowe zaawansowane zapory sieciowe, systemy wykrywania włamań i aktualizacje zabezpieczeń. Precyzyjny ekspert ds. bezpieczeństwa cybernetycznego zapobiegający atakom hakerskim, złośliwym oprogramowaniem i phishingiem

Wirus rootkit cyberprzestępcy Spyware 3d ilustracji pokazano karnego Hacking przestanie Spyware zagrożenie luki

Pojęcie przestępczości w sieci. Uścisk dłoni trzymając telefon komórkowy.

Koncepcja zagrożenia cyberbezpieczeństwa i ataku

2 kable sieciowe na piętrze, teksturowane z strumieni binarnych z świecące słowo ransomware 3d ilustracja

Ośmioletni administrator używający tabletu do oceny wad cyberbezpieczeństwa serwera wynikających z niezabezpieczonych połączeń sieciowych. Znajomy pracownik, zapewniający zaawansowaną technologię, jest niedostępny przez ataki ddos.

Umiejętny profesjonalista korzystający z laptopa, aby upewnić się, że cenne dane pozostają chronione przed komplikacjami w zakresie bezpieczeństwa, zabezpieczając zaawansowane technologicznie miejsce przed nieautoryzowanym dostępem i lukami, zbliżenie

Afrykański amerykański specjalista używający tabletu do sprawdzania zabezpieczeń centrów danych chroniących przed nieautoryzowanym dostępem, naruszeniami danych, atakami DDoS i innymi zagrożeniami cybernetycznymi

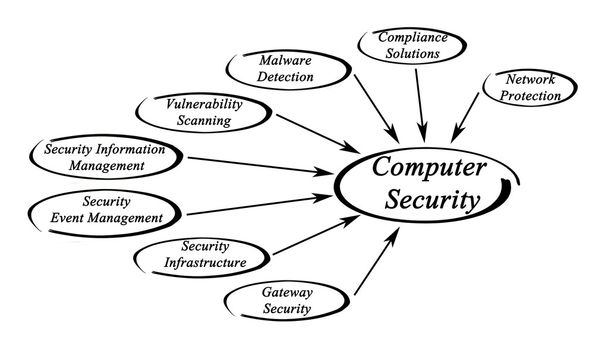

Bezpieczeństwo komputerowe

Bezpieczeństwo komputerowe

White rozmazywanie list tło z ikoną folderu metalu i czerwoną kłódkę z przypadkowych liter ransomware ilustracja koncepcja 3d

Haker przed swoim komputerem

Klucz zabezpieczeń infrastruktury

Crimeware cyfrowy Cyber siekać wykorzystać 3d ilustracja pokazuje przestępczości komputerowej i cyfrowej złośliwym Malware na komputerze lub Internet

Zbrodnia Cyber Hack cyfrowy Exploit 2d Ilustracja pokazuje przestępczość komputerową i złośliwe oprogramowanie cyfrowe w Internecie lub komputerze

Crimeware cyfrowy Cyber siekać wykorzystać 3d renderowania pokazuje przestępczości komputerowej i cyfrowej złośliwym Malware na komputerze lub Internet

Pojęcie przestępczości w sieci. Uścisk dłoni trzymając telefon komórkowy.

Pojęcie przestępczości w sieci. Uścisk dłoni trzymając telefon komórkowy.

Ekstremalne zbliżenie doświadczonego programisty IT używającego laptopa do audytu bezpieczeństwa obiektów zaawansowanych technologicznie w celu ochrony dostępu do informacji, upewniając się, że oprogramowanie do ochrony przed wirusami jest aktualizowane

Ekspert zapobiegający lukom w systemie cyberbezpieczeństwa serwera wynikającym z przestarzałego oprogramowania i niebezpiecznych połączeń sieciowych. Wykwalifikowany technik chroniący centrum danych podatne na ataki phishingowe

Starszy programista IT wykorzystujący tablet do oceny zagrożeń dla cyberbezpieczeństwa serwera wynikających z niezabezpieczonych połączeń sieciowych. Nadzorca zapewniający, że ataki ddos są niedostępne dla zaawansowanych technologicznie obiektów

Zbliżenie zdjęcia administratora systemu korzystającego z tabletu w celu sprawdzenia zabezpieczeń zakładów zaawansowanych technologicznie chroniących przed nieautoryzowanym dostępem, naruszeniem danych, atakami ddos i innymi zagrożeniami cyberbezpieczeństwa

Ochrona komputera

Bezpieczeństwo komputerowe

Bezpieczeństwo komputerowe

Computer Security Solutions

Crimeware cyfrowy Cyber siekać wykorzystać 3d ilustracja pokazuje przestępczości komputerowej i cyfrowej złośliwym Malware na komputerze lub Internet

Zbrodnia Cyber Hack cyfrowy Exploit 2d Ilustracja pokazuje przestępczość komputerową i złośliwe oprogramowanie cyfrowe w Internecie lub komputerze

Czerwony napis Koń Trojański w złośliwym kodzie komputerowym napisanym przez hakera. Zdjęcie ekranu komputera z niebezpiecznym kodem programu.

Doświadczony administrator sprawdzający bezpieczeństwo centrum danych w celu upewnienia się, że oprogramowanie do ochrony wirusów jest aktualne, a hakerzy próbujący przeniknąć do systemów nie mają dostępu

Umiejętny administrator systemu chroniący przed zagrożeniami cyberbezpieczeństwa superkomputerów wynikającymi z niezabezpieczonych połączeń sieciowych. Nadzorca zapewniający, że serwerownia jest niewrażliwa na ataki DDoS

Deweloper IT korzystający z laptopa, aby upewnić się, że cenne dane pozostają chronione przed zagrożeniami bezpieczeństwa, zabezpieczając serwery lokalizacji zaawansowanych technologii przed nieautoryzowanym dostępem i lukami, zbliżenie

Wirus rootkit cyberprzestępcy Spyware 3d ilustracji pokazano karnego Hacking przestanie Spyware zagrożenie luki

Wirus rootkit cyberprzestępcy Spyware 2d ilustracji pokazano karnego Hacking przestanie Spyware zagrożenie luki

Computer Security Solutions

Computer Security Solutions

Bezpieczeństwo komputerowe

Bezpieczeństwo komputerowe

Bezpieczeństwo komputerowe

Ransomware słowo na tle losowe litery, gdzie s jest zastąpiony przez złoty znak dolara cyberbezpieczeństwa 3d ilustracja

Haker przed komputerem. widok od ramienia. haker w kapturze pisze tekst. Pobierz zdjęcie

Doświadczony inżynier zapobiegający problemom cyberbezpieczeństwa superkomputerów wynikającym z niebezpiecznych połączeń sieciowych. Specjalista upewniający się, że profesjonalne centrum danych jest niezniszczalne do ataków ddos

Computer scientist using laptop to check data center security to make sure virus protection software is up to date and hackers trying to penetrate systems are denied, close up