Схожі ліцензійні зображенняID файлу:223424978ВідAndrewLozovyi

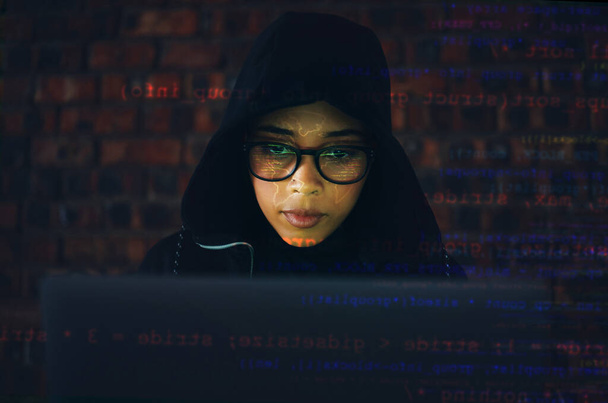

Хакер, жінка в підвалі та ноутбуці, кодування та ІТ з накладанням коду, база даних з фішингом та кіберзлочинністю. Кібербезпека, програмування або злому, злочинець з ПК для викупу програмного забезпечення та брандмауера.

Фотографія двох молодих колег, які працюють у темному офісі пізно вночі

Команда хакерів, які використовують троянський вірус, використовує комп'ютерний сервер, зламуючи мережеву систему пізно вночі. Кібер-шпигуни працюють з шифруванням, щоб зламати програмне забезпечення і зламати захисний брандмауер.

Хакер з його комп'ютера на темному тлі

Дівчина в капоті дивиться в камеру. Хакерські атаки та онлайн шахрайство на тлі екрана в темряві. Концепція кібербезпеки

Вертикальний портрет інформаційного хакерського коду жіночого друку на ноутбуці, на фоні багатьох екранів комп'ютера з даними. Жінка-розробник робить атаку на брандмауер або фішинг в Інтернеті. Кібербезпека. Високий

Кібернапади, хакери, які запускають шпигунський код на екрані комп'ютера, зламують базу даних, крадуть електронну інформацію. Кібертероризм, порушення даних, інтернет-шахраї розбиваються на онлайн-сервері

Хакери використовують комп'ютери в темній кімнаті

Я прийду за тобою наступного. Портрет підступного комп'ютерного хакера, який позує на темному тлі в студії

Чоловік хакер працює над комп'ютером проти Green Matrix і курить на задньому плані. Хакер комп'ютерним матричним кодом. Кодування, небезпеки, шкідливі програми

Постріл молодого хакера, який використовує комп'ютер пізно вночі .

Кібер-злочинець зламує систему моніторів, хакер атакує веб-сервери в темній кімнаті на комп'ютері з моніторами, що посилають вірус, використовуючи вразливість електронної пошти. Злочин в Інтернеті, хакерство і шкідливе ПЗ концепція

Хакер і проекція коду програмування в темній кімнаті, крупним планом

Хакер, використовуючи ноутбук з графіками і графами на екрані біля комп'ютерних моніторів на чорному

Хакер, жінка та ноутбук з кодом та голограмою, інформаційними технологіями та програмуванням з базою даних. Викуп програмного забезпечення, шкідливих програм або вірусів, злому глобальної мережі та кіберзлочинності з кібербезпекою та шпигуном.

Хакер використовує комп'ютери в темній кімнаті

Молоді дорослі зламують пароль, щоб зламати інтерфейс сервера, використовуючи вірус, щоб заразити комп'ютер і вкрасти великі дані. Небезпечний таємничий хакер чинить кібер-атаку на безпеку системи, це шахрайство. Ручний постріл..

Анонімний хакер в чорній шубці з ноутбуком перед кодовим фоном з бінарними потоками та концепцією інформаційної безпеки

Хакер в капоті, що працює з комп'ютером з хакером, що розбивається на сервери даних .

Контрольна кімната спостереження відеокамера управління містом порожній простір темний офіс кімнати повний екранного пристрою з таємної служби громадської безпеки комп'ютерного центру станції. Ніхто в приміщенні. Фотографія

Анонімний хакер у чорній шубці з планшетом перед кодовим фоном з бінарними потоками та концепцією інформаційної безпеки

Портрет молодого чоловіка і жінки, що дивиться на монітор вночі, світиться світло

Портрет молодого чоловіка і жінки, що дивиться на монітор вночі, світиться світло

Щаслива команда хакерів після успішної кібератаки. Доступ наданий для дівчини кіберзлочинець .

Хакери в підземних схованках обговорюють технічні відомості про знання, перш ніж використовувати вади і подвиги, щоб зламати комп'ютерні системи і отримати доступ до цінних даних, знаходячи найкращий підхід до обходу брандмауерів

Небезпечні хакерські крадіжки даних концепція

Жіночий хакер зламує брандмауер безпеки пізно в офісі

Молодий хакер в концепції безпеки даних

Відчайдушні хакери зазнали невдачі в зломі онлайн-сервера, невдале злому паролів, доступ до комп'ютерної системи відмовлено. Кібернапади, інтернет-злочинці, що використовують шкідливе програмне забезпечення, крадуть дані

Хакер у темній кімнаті з комп'ютерами.

Хакери кодують шкідливе програмне забезпечення, зламують пароль бази даних, онлайн-сервер нелегальний доступ, порушення даних. Кіберзлочинність, інтернет-злодії злом комп'ютерної мережі в нічний час

Грати в ігри, дивитися фільми, використовувати VR окуляри, 3D-зображення, віртуальні світи метаверсія

Жінка, ноутбук або голограма діаграми в хакерському офісі на фондовому ринку аналітики, фінансових досліджень або майбутніх даних. Прогноз фінансових інвестицій, фішинг або торговець дівчатами, що друкують цифрові графіки .

Хакер в прихованій підземній базі, здатний успішно пройти заходи проти тампонів, реалізовані компаніями для захисту свого програмного забезпечення, вивантаження готової тріщини на SSD, готовий продати його в Інтернеті

Кодування накладання, хакер і портрет людини для програмування, шкідливого програмного забезпечення та інформаційних технологій в темряві. Кібербезпека, інтерфейс користувача та людина з макетом для онлайн-злочинності, шахрайства та встановлення вірусу.

З капюшоном хакерські дані герметизації з ноутбука .

Хакери, які використовують комп'ютер у темній кімнаті

Жіночий хакер зламує брандмауер безпеки пізно в офісі

Анонімний дівчина хакер програміст використовує ноутбук, щоб зламати систему. Викрадення персональних даних. Створення та зараження шкідливих вірусів. Концепція кіберзлочинності та злому електронних пристроїв

Хакерка в темному одязі, використовуючи ноутбук на цифровому фоні

Жінка сидить біля зламаного комп'ютера в темній кімнаті

Продумана жінка-програмістка з проекцією програмного коду, що працює вночі

З капюшоном комп'ютерний хакер краде інформацію з ПК. Темний фон

Хакер з мобільним телефоном за допомогою комп'ютера в темній кімнаті