Фільтри

Ліцензовані стокові фотографії та зображення з Хакери

Скористайтеся необмеженою кількістю зображень з високою роздільною здатністю з Хакери для комерційних цілей.

Анонімні підключені хакери, прапор Південної Кореї, концепція бінарного коду - кібер-атаки

Чоловік у масці друкує на клавіатурі за столом у темряві

Чоловік в светрі з телефоном ізольовано на білому тлі. Залежність від Інтернету та соціальних мереж. Хлопець зламав персональні дані .

Хакери використовують комп'ютери в темній кімнаті

Багато американських хакерів на тролльській фермі. Концепція безпеки та кіберзлочинності. Прапор США на тлі.

Сяючий блакитний ноутбук зображення клавіатури

Euro banknote roll і USB флеш-накопичувач у вигляді ключа на столі. Символізує безпеку даних і маркетинг.

USB-палиця у вигляді ключа на євро банкнотах крупним планом

Чоловік в светрі зламав особисті дані. Інформаційна безпека. Захист інформаційної концепції. Поганий пароль .

USB флеш-накопичувач у вигляді ключа. Фон розмитих євро банкнот

3D ілюстрація графіки та тексту USERS, зроблені металевими кубиками для відповідних значень концепції та презентацій. бізнес та іконка

Інтернет-безпека технології .

LAN-кабель на рожевому фоні .

Інтернет-безпека технології .

Хакер на екрані з зеленим двійковим кодом. злочинності та інформаційних крадіжок та комп'ютерів

Людина представляє сім загроз кібербезпеки

Чоловік в светрі зламав особисті дані. Інформаційна безпека. Захист інформаційної концепції. Поганий пароль .

Безпечний доступ до Інтернету та особиста інформаційна безпека. Введіть ваш логін і пароль на віртуальному екрані. Захист особистої інформації від хакерів. сильний захист даних .

Вид збоку людини хакер сидіти на екрані вашого комп'ютера. у темній кімнаті.

Повний знімок молодих хакерів, які розмовляють перед картою цифрового світу, а потім сидять на своїх комп'ютерах

Середній постріл молодого чоловіка хакера сміється, а потім вдивляється в камеру

Середній швидкий постріл молодих хакерів-чоловіків, що працюють на своїх столах

Середній швидкий постріл молодих хакерів-чоловіків, що працюють на своїх столах

Чоловічий хакер піднімає руки за голову, в той час як поліція в уніформі з гарматами заарештовує його під час кібератаки в темній похмурій кімнаті з екранами

Підліток хакер в капелюсі і окуляри доповненої реальності сидить за столом в кіберзлочинному притулку поблизу комп'ютерів

Black Hat - хакер, який порушує комп'ютерну безпеку за свій особистий прибуток або виходить з ладу, кнопка текстової концепції на клавіатурі

Комп'ютерний програміст або хакер друкує код на клавіатурі ноутбука

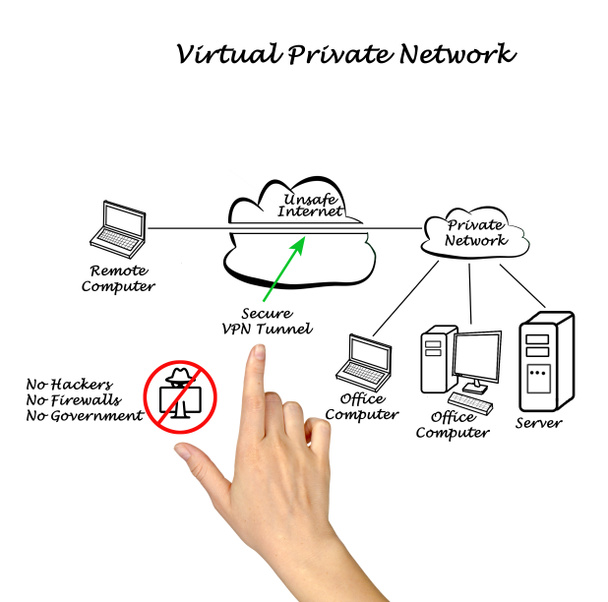

Як VPN захищає ваші дані

Комп'ютерна клавіатура з блокуванням, концепцією, Enter, веб-безпекою, загрозами в Інтернеті

Зображення хакера на комп'ютері

Концепція еволюції грошей - спочатку був бартер, потім люди почали використовувати гроші, але в майбутньому з'явиться криптовалюта. Бартер, Торговельні товари, купівля готівки, покупка

Чоловік у масці друкує на клавіатурі за столом у темряві

Азіатські студенти працюють в офісі з ноутбуками та комп'ютерами, професійні програмісти

Концепція хмарного програмного забезпечення Word під кутом з великими термінами, такими як троян, вірус, інфекція тощо .

Хакер краде дані з персонального комп'ютера з фоном цифрового коду .

Анонімні маска

Чоловік у шоломі віртуальної реальності, що сидить поруч з дроном .

Молодий чоловік злодій тримає ноутбук ізольований на сірому фоні

Безпечна покупка з кредитною карткою

Блокчейн, криптовалюта, розподілена база даних, переходи

Тролейбусна фабрика. Хакери сидять на ноутбуках і комп'ютерах на абстрактному тлі, нападаючи і зломуючи корпоративні сервери з вірусом, місце для тексту .

Анонімний хакер в чорній шубці з ноутбуком перед кодовим фоном з бінарними потоками та концепцією інформаційної безпеки

Анонімний хакер в чорній шубці з ноутбуком перед кодовим фоном з бінарними потоками та концепцією інформаційної безпеки

Занепокоєний чоловік використовує свій мобільний телефон і ви відчуваєте, що оточені секретними агентами

Двійковий код з ALLOWED ACCESS та збільшенням об'єктива на чорному тлі

Сайт зламаних кібер безпеки оповіщення 2d зображено онлайн сайт даних ризиків. Вибори хакерських атак на США в 2018 році по 2020 рік з Росії

Кібербезпека хакер онлайн кібернапади, 3d зображено цифрових шпигунства і порушення безпеки для інтернет-захисту від злому Web

Справедливість Гевель і клавіатура на білому тлі

Інтернет концепції. Хакер працює над код на темному тлі цифровий з цифровий інтерфейс навколо.

Хакер з його мобільний телефон на темному тлі

Хакер в концепції безпеки даних. Хакер за допомогою ноутбука. Злом Інтернету. Кібер-атака.

Чоловічий хакер перевіряє операцію на смартфоні

USB-накопичувач і жорсткий диск на євро банкнотах. М'який фокус

Концепція виявлення та реагування цифрових загроз - TDR - ризики кібербезпеки - Digital Black Widow Spider on Virtual Crosshairs

Повний знімок молодих хакерів, які розмовляють, сидячи на своїх комп'ютерах у тьмяному підвалі

Середній швидкий постріл молодих хакерів-чоловіків, що працюють на своїх столах

Мобільне шкідливе слово хмара на білому тлі

Дитина з портативним комп'ютером

Зображення хакера зі склянкою

Розмальований молодий чоловік і багато падаючих конвертів. Багато електронних листів і концепції спаму .

Старий дерев'яний комод ключі, що висять на замку

Хакер працює над ноутбук з кодом з фоном цифровий інтерфейс.

Кібербезпеки блокування цифрової загрози безпеки 3d рендерингу показує конфіденційність паркан проти інтернет шкідливих програм або системних хакерів

Кібербезпеки блокування цифрової загрози безпеки 3d рендерингу показує конфіденційність паркан проти інтернет шкідливих програм або системних хакерів

Російський злому виборів атаки оповіщення 3d зображено шпигунстві і порушення даних онлайн. Цифровий хакер захист від Москви на захист демократії проти зловмисних Spy

Вибори злому російського шпигунства атакує 3d ілюстрації показує зламаних виборів або голосування голосувати ризику з Росії онлайн як нам Dnc сервер порушення

Вибори злому російського шпигунства атакує 3d ілюстрації показує зламаних виборів або голосування голосувати ризику з Росії онлайн як нам Dnc сервер порушення

Вибори злому російського шпигунства атакує 2d-ілюстрації показує зламаний виборів або голосування голосувати ризику з Росії онлайн як нам Dnc сервер порушення

Кібернетичного нападу з боку північнокорейський кримінальної злому 3d ілюстрації. Показує рубати, Кореї і вірус або глобальній павутині загрозу безпеки для захисту даних

Чоловік у шоломі віртуальної реальності, що сидить поруч з дроном .

Молодий чоловік у капюшоні за ноутбуком

Концептуальний почерк, що показує кібервійну. Віртуальна війна Хакери Система атак Цифровий злодій Сталкер Блокнот паперова клавіатура Романтичні Прекрасні ідеї Тип комп'ютер

Силует комп'ютера Хакера, що друкується на комп'ютері у темній кімнаті. Працює над технологією синього двійкового коду. бінарні дані, комп'ютерне програмування та концепції мережевої безпеки .

Вибори злому російського шпигунства атакує 2d-ілюстрації показує зламаний виборів або голосування голосувати ризику з Росії онлайн як нам Dnc сервер порушення

Російський злому виборів атаки оповіщення 2d зображено шпигунстві і порушення даних онлайн. Цифровий хакер захист від Москви на захист демократії проти зловмисних Spy

Хакерське введення зламаних даних оповіщення 3d ілюстрація показує тип кібербезпеки Програмування клавіатури росіянами на комп'ютері в США

Кібербезпеки блокування цифрової загрози безпеки 3d ілюстрації показує конфіденційність паркан проти інтернет шкідливих програм або системних хакерів

Технології кібербезпеки Hack Guard 3d ілюстрація показує захист комп'ютерних технологій проти злочинних хакерів з шкідливими програмами

Фон захистити пароль від кіберзлочинності бінарний текст

Рука маркерів захищає пароль від кіберзлочинності бінарний текст

Макро знімок чорної комп'ютерної клавіатури. Основна увага приділяється центральній, а решта - неглибокій глибині різкості. Специфічні підсвічування та спалахи зменшуються до мінімуму, тоді як висунутий спідіт підсвічує центральні клавіші. Контрастність була оголошена

Двійковий код з ALARM та збільшенням об'єктива на чорному тлі

Бінарний код з помилка і лупою на білому тлі

Бінарний код з даних і лупою на білому тлі

Хакер є використання комп'ютера для організації масових даних порушення напад на корпоративні сервери. Їх укритті є темний, Неон Lit

Хакер організовує масивні даних порушення напад на корпоративні сервери. Він знаходиться в секретному місці. Їх укритті є темний, Неон Lit

Комп'ютерний хакер з концепцією крадіжки даних цифрових планшетів для мережевої системи .

Азіатський хакер підняти руки після успішного прорубані в комп'ютерній мережі

Хакер з його мобільний телефон на ізольованих білим тлом

Слово письма текст кібер-війна. Концепція бізнесу для віртуального війни хакерів система атакує цифрових злодій Сталкер чоловік тримає маркер ноутбук пожмаканий документи кілька спроб помилок, допущених

Верхній поверх хмарочоса, хакери в дії, порушення комп'ютерної безпеки. Комп'ютерні проблеми та підключення до Інтернету. Незаконне придбання інформації. Чутливі дані, порушення приватності. Піратське програмне забезпечення. 3D візуалізація

Макет зображення людини, яка використовує і друкує в ноутбуці з порожнім білим екраном робочого столу на дерев'яному столі в кафе

Комп'ютерна клавіатура з блокуванням, концепцією, Enter, веб-безпекою, загрозами в Інтернеті

Хакер перед своїм комп'ютером з банкнотою в долар..

Концептуальні рукописний показ зупинити-кібер-атаки. Бізнесі фото текст запобігти спроба хакерів пошкодження знищити ключ клавіатури комп'ютера мережі намір створити комп'ютерних повідомлення ідея

Текст знака показ зупинити-кібер-атаки. Концептуальні фото запобігти спроби хакерів пошкодження знищити комп'ютерної мережі Ху аналіз руки кожен холдинг лупи та Мегафон на 4 куточки

Текст знака показ зупинити-кібер-атаки. Концептуальні фото запобігти спроби хакерів пошкодження знищити комп'ютерної мережі заповнені коктейль вино окуляри з розкиданими зірками як фужери конфетті

Текст написання слів Зупинити кібератаку. Концепція бізнесу для запобігання пошкодженню хакерів знищити комп'ютерну мережу Клавіатура Намір створити комп'ютерне повідомлення, натиснувши ідею клавіатури

Написання нотатки з відображенням кібернетичних війн. Бізнес-концепція для віртуальної війни хакерам система атак цифровий злодій сталкера жінка носити офіційні костюм робота представляючи презентацію за допомогою смарт-пристрою

Чоловік у масці друкує на клавіатурі за столом у темряві