Podobne obrazy bez tantiemID pliku:537280362OdIschukigor

Cyberatak, kryminaliści kodujący program komputerowy, hakujący bazę danych, kradnący informacje elektroniczne. Cyberprzestępczość, naruszenie danych, hakerzy w kapturach włamujący się na serwer online

Portret dwóch inżynierek sieci korzystających z laptopa podczas wspólnej pracy w ciemnej serwerowni, przestrzeń do kopiowania

Późnonocna współpraca przedsiębiorców analizujących raporty i omawiających analitykę danych dla rozwoju biznesu i projektów.

Kobieta, technik i płyta główna z obwodem, elektronika lub lutownica z goglami w laboratorium. Technologie informatyczne, konserwacja i programowanie na przyszłość, sprzęt i system w nocy.

Haker dostaje dostęp odmówiony wiadomość na ekranie komputera podczas włamania na stronie internetowej. Wściekły przestępca włamuje się hasło systemu sieciowego bezskutecznie podczas nielegalnej działalności

Tajemnicze przerażone osoby uciekające nocą przed policyjnymi światłami, ryzykujące złapanie przez cybernękanie i ransomware. Złodzieje kradną cenne informacje, egzekwują prawo..

Happy thief successfully breaking network system on computer, doing hacking, cyberwarfare and espionage work at night. Criminal being congratulated about cryptojacking achievement.

Organy ścigania powstrzymują hakerów przed kradzieżą krypty, egzekwowaniem operacji policyjnych i zapewnieniem bezpieczeństwa online. Drużyna przestępców ucieka nocą przed policyjnymi światłami..

Młoda kobieta programistka lub programistka pracująca z zakodowanymi danymi siedząc w miejscu pracy przed monitorem i laptopem

Hakerzy łamią stronę internetową i sprawdzają kod złośliwego oprogramowania na wielu oknach na ekranie komputera. Przestępcy atakują nielegalną działalność, używając złośliwego oprogramowania i kradnąc dane.

Pionowy portret Afroamerykanki korzystającej z laptopa podczas pracy w ciemnej serwerowni

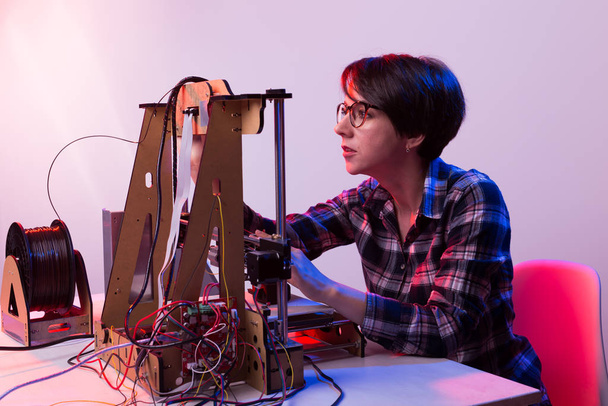

Technologia i koncepcja inżynieryjna - Mężczyzna inżynier pracujący w nocy w laboratorium, dostosowuje komponenty drukarki 3D

Programista systemowy wpisujący kod źródłowy na laptopie i wielu monitorach, używając języka programowania do utworzenia serwera zabezpieczeń firewalla. Koder tworzy chmurę danych. Strzał ręczny.

Widok boczny portret kobiety inżyniera IT noszącej maskę podczas korzystania z komputera i pracującej w serwerowni oświetlonej czerwonym światłem, przestrzeń kopiowania

Dłonie dwóch przestępców próbujących ukraść ważne informacje.

Młody haker łamie szyfrowanie firewall na wielu monitorach, pisanie skryptu i oprogramowanie programistyczne. Złodziej dokonujący cyberataku w sieci komputerowej, powodujący naruszenie danych w nocy.

Widok boczny portret kobiety inżyniera IT korzystającej z komputera podczas pracy w serwerowni oświetlonej czerwonym światłem, przestrzeń do kopiowania

Szczegół człowiek jest metalu spoiny z urządzenia spawalniczego, niebieskie iskry lecą na boki, widok z góry. Spawania metali w garażu mężczyzny.

Hakerzy kodujący złośliwe oprogramowanie na komputerze podczas pracy w opuszczonym magazynie. Złodzieje Internetu w kapturach planują atak phishingowy i programowanie złośliwego oprogramowania w ciemnym pokoju

Wysoki kąt widzenia na młodą kobietę w mundurze wojskowym podczas korzystania z komputera w serwerowni

Mężczyzna haker pracuje, aby włamać serwer z VR 3d słuchawki, planowanie cyberataku z wirtualnej rzeczywistości w nocy. Młody dorosły złośliwe oprogramowanie komputerowe, za pomocą interaktywnych okularów, cyberterroryzm.

Demontaż laptopa ze śrubokrętem w warsztacie naprawczym. Naprawa laptopa. Rozmontować komputer. Przestrzeń kopiowania

Młody poważny azjatycki biznesmen w luźnych ubraniach i okularach stojący w biurze open space przeciwko kodom programowania

System zhakowany przez ostrzeżenie przed cyberprzestępczością, specjalizuje się w rozwiązywaniu problemów cyberataku w nocy. Pracuję nad technologią zabezpieczeń komputerowych i naruszeniem danych. Haker korzystający z serwera bazy danych.

Anonimowi źli deweloperzy nagrywający nagranie okupu w ukrytej podziemnej bazie, grożący ujawnieniem skradzionych danych publicznie, jeśli żądania wypłaty nie zostaną spełnione, używając telefonu komórkowego do nagrywania nagrań szantażu

Człowiek w okularach tworzy 3D człowieka na komputerze podczas pracy nad zdalnym projektem w nocy w domu

Afroamerykańska programistka pracująca w nocy z komputerem w biurze

Grupa hakerów współpracuje w opuszczonym magazynie podczas hakowania rządowego serwera na komputerze. Przestępcy współpracujący przy kodowaniu oprogramowania internetowego wirusa w celu naruszenia danych

Współczesny młody inżynier oprogramowania siedzi w miejscu pracy przed laptopem w biurze i pracuje nad nowym programem

Przerażeni hakerzy uciekający przed cyberpolicją podczas włamywania się do bazy danych w opuszczonym magazynie. Cyberprzestępcy wykryci przez cyberpolicję podczas łamania hasła serwera i przeprowadzania cyberataków

Mężczyzna w masce i komputer w pracy w nocy

Biznesmenka surfująca nocą po internecie z komputerem. Koncepcja przepracowania.

Cyberbezpieczeństwo, kobiecy i globalny kodeks sieci do wyszukiwania phishingu, ransomware i cyberterroryzmu. Mapy, cyfrowa baza danych i oprogramowanie informatyczne w ciemnym pomieszczeniu do wirtualnego złośliwego oprogramowania naprawić pracownika z powrotem.

Samiec hakera włamuje się do komputera, żądając okupu od ofiar..

Tworzenie nowych modnych kolekcji i koncepcji przemysłu odzieżowego. Młoda projektantka odzieży damskiej szyje na maszynie do szycia, siedząc w miejscu pracy w warsztacie mody. Właściciel małej firmy lub hobby krawieckie

Tworzenie nowych modnych kolekcji i koncepcji przemysłu odzieżowego. Młoda projektantka odzieży damskiej szyje na maszynie do szycia, siedząc w miejscu pracy w warsztacie mody. Właściciel małej firmy lub hobby krawieckie

Młody, zajęty programista IT rozmawiający przez telefon komórkowy i korzystający z laptopa podczas siedzenia w miejscu pracy i dekodowania danych późno w nocy

Młoda pewna siebie menedżerka z tabletem słuchająca dojrzałego kolegi podczas dyskusji nad nowym oprogramowaniem

Haker uruchamia kod złośliwego oprogramowania i uruchamia ransomware na ekranie komputera. Przestępca pracujący z nielegalnym złośliwym oprogramowaniem wyświetlanym na wielu monitorach w ciemnym pokoju w nocy

Dwóch hakerów omawiających plan ataku cybernetycznego w opuszczonym magazynie otoczonym technologią i sprzętem hakerskim. Zróżnicowani przestępcy mówią o ataku phishingowym w kryjówce

Młody biznesmen koncentrujący się na komputerze dla kreatywnej pracy nad projektem startupowym w neonowym lekkim nowoczesnym biurze. Myślenie sieci marketingowej planowania online twórcy do koncepcji projektowania kanału rynkowego. Pędziwiatr.

Afroamerykanin robi oceny kolorów na komputerze w studio ze sprzętem. Duże monitory z filmem akcji i profesjonalnym interfejsem oprogramowania na ścianie. Proces poprodukcyjny wideo.

Zespół hakerów planuje cyberatak w Internecie, mówiąc o złośliwym kodzie oprogramowania do złamania szyfrowania firewalla. Internetowi przestępcy włamują się do bazy danych, informacji. oszustwa internetowe.

Pionowy widok z boku portret kobiety inżyniera sieci przy użyciu laptopa podczas siedzenia w ciemnej serwerowni, przestrzeń kopiowania

Lekarz sprawdzanie soli kroplówki z innych pracowników medycznych, gawędząc wobec pacjentów w tle.

Młody biznesmen koncentrujący się na komputerze dla kreatywnej pracy nad projektem startupowym w neonowym lekkim nowoczesnym biurze. Myślenie sieci marketingowej planowania online twórcy do koncepcji projektowania kanału rynkowego. Pędziwiatr.

Mężczyzna z kręconymi włosami renderowania 3D modelu latającego samolotu na komputerze pod jasną lampą podczas pracy w domu w godzinach wieczornych

Cyberprzestępczość, internetowi złodzieje włamujący się do systemu komputerowego, kradnący finanse, kodujący złośliwe oprogramowanie. Hakerzy w kapturach łamanie hasła, programowanie wirusa internetowego w nocy

Młoda kobieta naprawia laptopa. Rozmontowanie notebooka i czyszczenie systemu chłodzenia. Pył i brud na wentylatorze. Technik komputerowy pracujący w warsztacie retro. Przestrzeń kopiowania

Kobieta Architekt Korzystanie z drukarki 3D w biurze.

Programista świętuje osiągnięcie kodowania i wpisując kod programowania na laptopie, pracując ze skryptem html. Tworzenie aplikacji z oknem terminala, poczucie szczęścia i zadowolenia z sukcesu.

Bizneswoman z kręconymi włosami pracująca w nocy z komputerem. Jest ciemno i jest zielone światło otoczenia..

Young hacker enjoying cybercrime achievement at night, breaking into security system to steal data. Male thief planning espionage and hacktivism, applauding and clapping hands.

Asian Girl in white shirt reading many textbooks on table with many high stacking of local and international Books Journal Report, Kobieta ciężko pracuje w nocy, czuć się zmęczony

Gracz dziewczyna gra wyścigi na komputerze. Używa kierownicy. gra emocjonalna

Redaktor opracowuje nowy projekt filmowy, edytując montaż filmów audio w biurze produkcyjnym późno w nocy. Kreatywny twórca treści przy użyciu profesjonalnego komputera, nowoczesnej technologii, sieci bezprzewodowej

Technik naprawiający laptopa w starym laboratorium. Młoda kobieta pracuje, nosi rękawiczki w warsztacie retro. Koncepcja komputera naprawczego, elektronicznego, aktualizacji, technologii. Przestrzeń kopiowania

Widok z góry piękny młody biznesmen i kobieta pracuje z komputerem w biurze w nocy

Pionowy portret młodego technika sieciowego używającego laptopa w serwerowni podczas konfiguracji superkomputera w centrum danych

Uśmiechnięci przestępcy włamują się do bazy danych i pokazują gest zwycięstwa po udanym włamaniu. Szczęśliwi młodzi hakerzy świętują włamanie na stronę internetową i przejście systemu cyberbezpieczeństwa

Multi ethnic medical doctors hospital office meeting

Haker w słuchawkach słuchający muzyki podczas łamania hasła na komputerze. Internet przestępca w słuchawkach planowania oszustwa online i kodowania spyware w kryjówce z neonowym świetle

Młoda projektantka wykorzystująca drukarkę 3D w laboratorium i badająca prototyp produktu, technologię i innowacyjność.

Pionowy widok boczny portret kobiety inżyniera IT korzystającej z komputera podczas pracy w serwerowni oświetlonej niebieskim światłem, przestrzeń do kopiowania