Filter

Lizenzfreie Stockfotos und -bilder zum Thema Kötü amaçlı yazılım

Entdecke unbegrenzte, hochauflösende Bilder zum Thema Kötü amaçlı yazılım und Stock-Visuals für die kommerzielle Nutzung.

Schreibnotiz, die Cloud-Malware zeigt. Geschäftskonzept für schädliche Software-Datei oder Programm schädlich für einen Computer

Wort schreibt SMS-Virus-Nachricht. Geschäftskonzept für bösartige Software, die in den Computer des Nutzers geladen wird.

Schreibnotiz, die Virencomputer zeigt. Geschäftskonzept für bösartige Software-Programm auf einem Benutzer geladen s ist Computer

Word writing text Malware. Geschäftsfotos mit bösartiger Software oder Datei, die schädlich für einen Computerbenutzer ist

Hackathon Code bösartige Software hacken 3d Illustration zeigt Cybercrime-Coder-Konvention gegen Bedrohungen oder Spyware-Viren

Schreiben Notiz zeigt Cloud Malware. Geschäftskonzept für schädliche Software-Datei oder Programm schädlich für einen Computer Elektronische Maus Taschenrechner Büroblätter Clip Marker farbigen Hintergrund

Word writing text Malware. Geschäftsfoto, das schädliche Software oder Datei zeigt, die für einen Computerbenutzer schädlich ist Elemente dieses Bildes, das von der NASA eingerichtet wurde

Bildunterschrift: Bösartige Software, Wort, das auf die Software geschrieben wird, die einem Computersystem Schaden zufügt.

Kriminalitätskonzept im Netzwerk. Händeschütteln mit Handy.

Text, der Inspiration Malware, Geschäftskonzept bösartige Software oder Datei zeigt, die schädlich für einen Computerbenutzer ist Verbinden mit Online-Freunden, Kennenlernen im Internet

Schreibnotiz, die Virencomputer zeigt. Geschäftskonzept für bösartige Software-Programm auf einem Benutzer geladen s ist Computer

Textzeichen mit mobiler Malware. Business-Foto zeigt bösartige Software geschrieben, um mobile Geräte stationären und zerrissenen Karton über einem klassischen Holztisch Hintergrund platziert angreifen

Kriminalitätskonzept im Netzwerk. Händeschütteln mit Handy.

Schreibnotiz, die Cloud-Malware zeigt. Geschäftskonzept für schädliche Software-Datei oder Programm schädlich für einen Computer diagonale graue Gitternetzzelle in parallelen Linie verflochtenen Muster

Textzeichen mit mobiler Malware. Business-Foto zeigt bösartige Software geschrieben, um mobile Geräte stationären und zerrissenen Karton über einem klassischen Holztisch Hintergrund platziert angreifen

Schreibnotiz, die mobile Malware zeigt. Geschäftskonzept für Schadsoftware geschrieben, um mobile Geräte anzugreifen

Hackathon Code bösartige Software hacken 3d Rendering zeigt Cybercrime-Coder-Konvention gegen Bedrohungen oder Spyware-Viren

Zeigen Sie Malware, Internet-Konzept Schadsoftware oder Datei an, die für einen Computerbenutzer schädlich ist Intern Starting A New Job Post, Student Presenting Report Studies

Reihen wechselnder Symbole, Hacken eines Passworts auf schwarzem Hintergrund, nahtlose Schleife. Abstrakte, sich bewegende Zufallsbuchstaben, mit Cyber-Angriffen assoziierte Zahlen auf einem Rundumblick quadratischer Muster.

Handschrift Text Schreiben mobile Malware. konzeptionelle Foto Schadsoftware geschrieben, um mobile Geräte Papier mit Kopierraum und Tastatur über orangefarbenem Hintergrund Tabelle angreifen

Betrügt. Gefahr, eine Bombe. RANSOMWARE, eine Art Malware aus der Kryptovirologie. Grafisches Element, das in den Text eingefügt wurde. Im Zusammenhang mit dem Hackerangriff auf den Computer. Risiko.

Kriminalitätskonzept im Netzwerk. Händeschütteln mit Handy.

Hackathon Code bösartige Software hacken 3d Rendering zeigt Cybercrime-Coder-Konvention gegen Bedrohungen oder Spyware-Viren

Textzeichen, das Cloud-Malware zeigt. geschäftlicher Fototext Schadsoftware Datei oder Programm schädlich für einen Computer

Bildunterschrift: Großansicht des Bildes mit der Bildunterschrift: Malware, Word für schädliche Software oder Datei, die für einen Computerbenutzer schädlich ist Arzt, der neue Medizin analysiert, Wissenschaftler, der medizinische Forschung präsentiert

Ein Computer, der mit einem Virus infiziert wurde oder einen Fehler gefangen hat.

Hacker greifen mit gefährlicher Malware Regierungsdatenbank an.

Rote Sperre für verschlüsselten Text - Cyber-Kriminalität

Organisierte Hackerin und ihr Team stehlen mit Supercomputern Informationen von Regierungsserver.

Sicherheitstext mit roter Sperre für verschlüsselten Text - Cyberkriminalität

Hacker-Anführer hilft Mädchen beim Hacken mit einem gefährlichen Virus.

Herunterladen von Antivirus-Fortschrittsbalken auf dem Bildschirm

Konzept eines Computervirus neben binärem Code

Ransomware-Text mit roter Sperre über verschlüsselten Text - Cyber-Kriminalität

Geschäftsmann sucht den Schadcode eines Virus

Ein Geschäftsmann wählt einen Knopf auf einem futuristischen Display mit einem Anti-Virus-Konzept darauf.

Hackathon Technology Threat Online Coding 3D Illustration zeigt Cybercrime Coder Meeting, um Spyware oder Malware Hacking zu stoppen

Betrug Text auf dem Bildschirm Konzept

Ein Datensicherheits-Informations-Lupe-Konzept

Cyber-kriminelle Hacking-System an Monitoren, Hacker greifen Webserver im Darkroom am Computer mit Monitoren, die Virus über E-Mail-Schwachstelle senden. Internetkriminalität, Hacking und Malware-Konzept

Illustration einer Computer-Dialogbox mit einem Malware-Konzept.

Globales Spyware-Konzept mit grünem Binärcode auf schwarzem Hintergrund

Hacker denkt, wie er den Laptop knacken wird

Malware oder Viren in Mikrochips auf elektronischen Schaltkreisen. Internet-Sicherheit und Anti-Virenschutz-Konzept. 3D gerenderte Illustration.

Hacker arbeitet vor seinem Computermonitor

Cybersicherheit Wortwolke isoliert auf Hintergrund

Hintergrund Konzept Wordcloud Illustration von Malware

Female hands with mobile phone on dark background. Antivirus concept

Aufgeregtes Hacker-Team nach dem Zugriff auf einen Cyberangriff. Cyberkriminalität.

Hacker-Konzept für Cybersicherheit. Internet-Hack-Technologie. Digitaler Laptop in Hackerhand isoliert auf schwarzem Banner. Datenschutz, gesicherter Internetzugang, Cybersicherheit

Hacker programmieren gemeinsam Schadsoftware auf dem Computer, während sie in einem verlassenen Lager arbeiten. Internet-Diebe planen Phishing-Angriff und Programmierung von Malware im Darkroom

Cybersicherheit Wortwolke in den Händen auf weißem Hintergrund

Konzept oder konzeptionelle Cyber-Security-Zugangstechnologie abstrakte Wortwolke in den Händen auf schwarzem Hintergrund

Konzept oder konzeptionelle Cyber-Security-Zugangstechnologie abstrakte Wortwolke in den Händen isoliert auf dem Hintergrund

Konzept oder konzeptionelle Cyber-Security-Zugangstechnologie abstraktes Wort Wolke isoliert auf dem Hintergrund

Sichere Wege für ein sicheres Datennetz. Mann drückt Datensicherheitssymbol auf virtuellem Touchscreen. Datenschutz.

Konzeptionelle Cloud der Cyber-Sicherheit in den Händen isoliert im Hintergrund

Ransomware

Modern computer on table. Antivirus concept

Malware, die Viren verbreitet, Spam verteilt - Smartphone und Tablet-PC mit Benachrichtigungs- und Warnmeldungen-Symbol. Irrelevante unerwünschte Schadsoftware, Betrug, E-Mail-Betrug

Der kurzsichtige Angreifer trägt eine Brille, er bereitet sich auf den Arbeitsbeginn vor

Konzept oder konzeptionelle rote Cyber-Security-Zugangstechnologie abstraktes Wort Wolke isolierten Hintergrund. Collage aus Phishing, Schlüsselvirus, Datenangriff, Verbrechen, Firewall-Passwort, Schaden, Spam-Schutztext

Rote Sperre über verschlüsselten Text auf Laptop-Bildschirm vor weißem Hintergrund - Cyberkriminalität

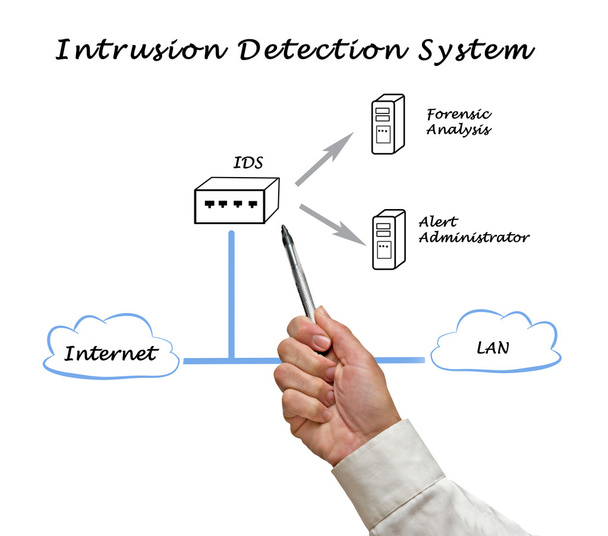

Diagramm des Einbruchmeldesystems

Hacker-Team läuft, während die Polizei kommt, um sie zu erwischen.

Konzept oder konzeptionelle rote Cyber-Security-Zugangstechnologie abstraktes Wort Wolke isolierten Hintergrund. Collage aus Phishing, Schlüsselvirus, Datenangriff, Verbrechen, Firewall-Passwort, Schaden, Spam-Schutztext

Enthüllungsfoto einer gesuchten Hackerin, die Super-Computer benutzt, um einen bösartigen Virus zu schreiben.

Hackathon-Technologie Bedrohung Online-Codierung 2d Illustration zeigt Cybercrime Coder Treffen, um Spyware oder Malware-Hacking zu stoppen

Konzept oder konzeptionelle Cyber-Security-Zugangstechnologie Quadratwort Wolke isoliert auf dem Hintergrund

Hacker ist in einem Satz schwarzer Aquarelle auf der Vorderseite. Sicherheitskonzepte der Cyber Security Informatio

Cyber-Sicherheitskonzept, Technologie abstraktes Wort Wolke isoliert auf Hintergrund

Konzept oder konzeptionelle rote Cyber-Security-Zugangstechnologie abstraktes Wort Wolke isolierten Hintergrund. Collage aus Phishing, Schlüsselvirus, Datenangriff, Verbrechen, Firewall-Passwort, Schaden, Spam-Schutztext

Hacker aus seinem unterirdischen Versteck in Finanzdatenserver von Konzernen eingedrungen.

Hackathon Technology Threat Online Coding 3D Illustration zeigt Cybercrime Coder Meeting, um Spyware oder Malware Hacking zu stoppen

Hackathon Technology Threat Online Coding 3D Illustration zeigt Cybercrime Coder Meeting, um Spyware oder Malware Hacking zu stoppen

Konzept oder konzeptionelle rote Cyber-Security-Zugangstechnologie abstraktes Wort Wolke isoliert auf weißem Hintergrund.

Textschild mit Sicherheitslücke. Geschäftsfoto zeigt unbefugten Zugriff auf Daten, die von einem böswilligen Eindringling gewonnen wurden

Eine Hand hält ein Computer-Tablet und drückt ein Bewertungs-Business-Konzept.

Konzept oder konzeptionelle rote Cyber-Security-Zugangstechnologie abstraktes Wort Wolke isolierten Hintergrund. Collage aus Phishing, Schlüsselvirus, Datenangriff, Verbrechen, Firewall-Passwort, Schaden, Spam-Schutztext

Konzept oder konzeptionelle rote Cyber-Security-Zugangstechnologie abstraktes Wort Wolke isolierten Hintergrund. Collage aus Phishing, Schlüsselvirus, Datenangriff, Verbrechen, Firewall-Passwort, Schaden, Spam-Schutztext

Konzept des Hackers bei der Arbeit mit Linse

3D gerenderte Illustration der Trojanischen Malware in der komplexen Computerschnittstelle. Hochwertige 3D-Illustration

Konzept oder konzeptionelle Cyber-Security-Zugangstechnologie abstraktes Wort Wolke isoliert auf dem Hintergrund

Konzept oder konzeptionelle Cyber-Security-Zugangstechnologie abstrakte Wortwolke in den Händen isoliert auf dem Hintergrund

Schreibnotiz, die das System zur Erkennung von Netzwerkeinbrüchen zeigt. Business-Foto präsentiert Sicherheit Sicherheit Multimedia-Systeme geometrisches Design Zickzack leere Textfläche für Plakatwerbung

Konzept oder konzeptionelle Cyber-Security-Zugangstechnologie Quadratwort Wolke isoliert auf dem Hintergrund

Fingerklicken auf eine Anzeige mit einem Schloss-Symbol. Hud-Anzeige zeigt Stadien des Hacking im Gange: Schwachstellen ausnutzen, ausführen und Zugriff gewähren

Virenangriff-Konzept. Bedienfeld mit rotem Licht und Warnung. konzeptionelles Image-Symbol der Computerinfektion.

Konzept oder konzeptionelle Softwareentwicklung Projekt Codierungstechnologie abstraktes Wort Wolke isoliert Hintergrund

Konzept oder konzeptionelle Cyber-Security-Zugangstechnologie abstrakte Wortwolke isoliert auf Hintergrundmetapher für Phishing, Schlüssel, Virus, Datenangriff, Verbrechen, Firewall, Passwort, Schaden, Spam-Schutz

Konzept oder konzeptionelle Cyber-Security-Zugangstechnologie abstraktes Wort Wolke isoliert auf dem Hintergrund

Konzeptionelle Bildunterschrift Software Tester, Konzept bedeutet implementiert, um Software vor bösartigen Angriffen zu schützen

3D gerenderte Illustration von Malware oder Viren im Mikrochip auf elektronischen Schaltkreisen. Internet-Sicherheit und Anti-Virenschutz-Konzept.

Grüner Binärcode-Hintergrund mit Weltkarte.

Textzeichen mit Antivirus. Geschäft Foto Text Sicherung Barriere Firewall Sicherheit Verteidigung Schutz Garantie

Konzept oder konzeptionelle rote Cyber-Security-Zugangstechnologie abstraktes Wort Wolke isolierten Hintergrund. Collage aus Phishing, Schlüsselvirus, Datenangriff, Verbrechen, Firewall-Passwort, Schaden, Spam-Schutztext

Konzept oder konzeptionelle rote Cyber-Security-Zugangstechnologie abstraktes Wort Wolke isolierten Hintergrund. Collage aus Phishing, Schlüsselvirus, Datenangriff, Verbrechen, Firewall-Passwort, Schaden, Spam-Schutztext

Grüner Binärcode-Hintergrund

Anonymous Mädchen Hacker-Programmierer verwendet einen Laptop, um das System zu hacken. Diebstahl persönlicher Daten. Entstehung und Infektion von bösartigen Viren. das Konzept der Cyber-Kriminalität und das Hacken elektronischer Geräte

Word Writing Text Open Source Schwachstelle. Geschäftskonzept für veröffentlichte Exploits sind offen für böswillige Benutzer leere quadratische Farbtafel mit Magnet-Klick-Kugelschreiber Drucknadel und Clip