Filter

Lizenzfreie Stockfotos und -bilder zum Thema Kybernetická bezpečnost

Entdecke unbegrenzte, hochauflösende Bilder zum Thema Kybernetická bezpečnost und Stock-Visuals für die kommerzielle Nutzung.

Systemsicherheitsspezialist in der Systemzentrale. Raum ist voll von Bildschirmen mit verschiedenen Informationen.

Endpoint Security - Endpoint Protection Concept - Mehrere Geräte in einem Netzwerk gesichert - Security Cloud - Cloud-basierte Cybersecurity-Softwarelösungen - 3D Illustration

Geschäftsprojekt, Datenschutz und Cybersicherheit online. Nachdenklicher junger Mann im Hemd arbeitet am Laptop im Büro oder zu Hause, Doppelbelichtung mit abstrakten Hologrammen, geschlossene Schlösser, Collage

Cyber-Sicherheitskonzept: Schild auf digitalem Datenhintergrund. veranschaulicht Cyber-Datensicherheit oder Datenschutz Idee. blue abstract hallo speed internet technology.protection concept. Illustration

Eine Silhouette eines Hackers mit schwarzem Hut im Anzug betritt einen Flur mit Wänden, die mit blauen Internet der Dinge-Symbolen strukturiert sind 3d illustration cybersecurity concept

Cyber-Sicherheitskonzept, Mann-Hand-Schutznetzwerk mit Schloss-Symbol und virtuellem Bildschirm auf dem Smartphone.

Kreuzworträtsel mit Schlüsselwörtern zur Cybersicherheit als Würfel auf einem Whiteboard Cybersicherheitskonzept 3d Illustration

Cybersicherheitskonzept mit den Schlüsselelementen

Eine Silhouette eines Hackers mit schwarzem Hut im Anzug betritt einen Flur mit Wänden, die mit rot leuchtenden Symbolen für Sicherheitsbedrohungen strukturiert sind 3d illustration cybersecurity concept

Miniatur-Ingenieure beheben Fehler auf Chip der Hauptplatine. Computerreparaturkonzept. Nahaufnahme.

Blauer Schild aus reflektierendem Metall auf einem zufälligen weißen Grunge-Buchstaben Hintergrund 3d Abbildung Cybersicherheitskonzept

Cyber-Security-Netzwerk-Konzept, junger asiatischer Mann hält globale Netzwerksicherheit und drückt Schloss-Symbol mit virtuellem Bildschirm.

Geschäftsmann postet Cyber-Sicherheitstext mit Schloss-Symbol.

Isometrische Darstellung des Konzepts der Cybersicherheit. 3D-Rendering

Drei Pfeile treffen ein Vorhängeschloss in der Mitte eines Cyber-Sicherheitskonzepts 3d Illustration

Geschäftsmann berühren Sie einen virtuellen Bildschirm, um Informationen und Dokumente zu entsperren und darauf zuzugreifen, Schutznetzwerk-Sicherheitscomputer und sichere Daten, Cybersicherheitskonzept, Sicherheit der Privatsphäre der Nutzer und Verschlüsselung

Cyber-Sicherheitskonzept, Geschäftsmann-Handschutz-Netzwerk mit Schloss-Symbol und virtuellen Bildschirmen auf dem Tablet.

Mann arbeitet an Laptop-Computertastatur mit grafischer Benutzeroberfläche GUI-Hologramm, das Konzepte der Big-Data-Technologie, digitaler Netzwerkverbindung und Computerprogrammieralgorithmus zeigt.

Mann arbeitet an Laptop-Computertastatur mit grafischer Benutzeroberfläche GUI-Hologramm, das Konzepte der Big-Data-Technologie, digitaler Netzwerkverbindung und Computerprogrammieralgorithmus zeigt.

Netzwerkkonzept für Cyber-Sicherheit. Hand mit Smartphone mit Hauptschlüssel verbinden Welt Vernetzung virtuelle Grafik und binär verschlüsselten Hintergrund.

Datensicherheit im Cybersicherheitskonzept

Cyber-Sicherheit, Computerschutz und digitale Sicherheitssymbole auf digitalen Globus 3D-Illustration. Abstraktes Konzept Hintergrund der Zukunftstechnologie, Globalisierung der Wirtschaft.

Telefonschlüssel. Smartphone-Schutz mit 2fa (Zwei-Faktor-Authentifizierung). Smartphone-Schutz und Sicherheit mit Pin-Nummer. Verschlüsselte Daten. Persönlicher Online-Datenschutz. Bedrohung durch Cyber-Hacker.

Illustration einer Computer-Dialogbox mit einem Malware-Konzept.

Hackerin hackt SicherheitsFirewall spät im Amt

Rote Hacker und weiße Sicherheitssymbole, die auf einem schwarz leuchtenden Sechseck-Gitter schweben 3d Illustration

Smartphone-Bildschirm mit Netzwerksicherheitskonzept

Hacker im Datensicherheitskonzept. Hacker mit Laptop. Das Internet hacken. Cyber-Angriff.

Großaufnahme von Computerhackeraugen, die auf den Bildschirm schauen, mit Daten im Vordergrund

Netzwerkkonzept für Cyber-Sicherheit, junger asiatischer Mann mit globaler Netzwerksicherheit.

Textschild, das den Sicherheitsspezialisten zeigt. Business-Foto präsentiert ist spezialisiert auf die Sicherheit der Darstellung von Vermögenswerten oder Systemen

Das grundlegende Konzept der Informationssicherheit das cia-Dreieck veranschaulicht durch einen IT-Experten

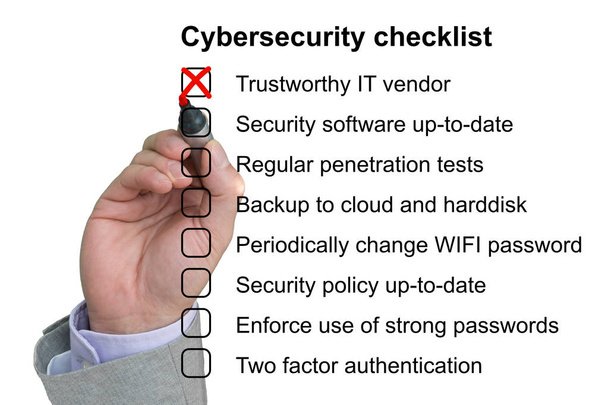

Hand kreuzt den ersten Punkt einer Cybersicherheits-Checkliste auf weißem Hintergrund an

Cybersecurity checklist auf weißem Papier mit roten Häkchen und Stift 3D-Illustration

Laptop-Bildschirm mit Cyber-Sicherheitskonzept

Schließfach auf einem Laptop. Cyber-Sicherheit Jobgeschäft, Technologie, Internet und Netzwerkkonzept

Moderner Laptop mit lebendigem Gradienten rosa-blauen Neonlichtern. Minimalismus. Ansicht von oben

Handschriftliches Textschreiben Security Checklist. Konzept zum Schutz von Daten und Leitfaden zum Thema Internetdiebstahl.

Terrorist mit Waffe fordert Lösegeld

Rotes Wifi-Symbol zwischen blauen drahtlosen Symbolen auf weißem Grund, wo der Punkt ein Schlüsselloch hat kompromittiert wpa2 Wifi-Netzwerk Cybersicherheit 3d Illustration

Drei schwarze Pfeile mit einer Virenbug-Textur, die auf das Wortnetzwerk trifft, wo der Buchstabe o durch ein kreisförmiges Ziel ersetzt wird 3d Illustration Cybersicherheitskonzept

Hacker hacken Computer spät in der Nacht

Ethische Hacking Datenverletzung Verfolgung 3D-Abbildung zeigt Corporate Tracking, um technologische Bedrohungen Schwachstelle zu stoppen und nutzt

Ein in einem Labor arbeitender Ingenieur in spezieller Uniform und Schutzhandschuhen hält einen neuen Prozessor in den Händen und untersucht ihn.

Schriftliche Notiz zur Betrugsprävention. Geschäftskonzept für den Akt der Unterbindung verschiedener Arten von Internet-Betrug Tasse farbigen klebrigen Banner gestapelt Blöcke liegen pastellfarbenen Hintergrund

Cyber-Sicherheitskonzept. Handy 3D-Illustration mit sicherem Bildschirm auf blauem Hintergrund, Panorama, Kopierraum

Hackerin hackt SicherheitsFirewall spät im Amt

Mann berührt mit dem Finger Sicherheitskonzept eines Netzwerks auf Touchscreen

Digitale Transformation und Digitalisierungstechnikkonzept

Frau nutzt digitales Tablet mit Netzwerksicherheitskonzept im Hintergrund