Filtry

Zdjęcia i obrazy stockowe bez tantiem na temat Szyfrowane

Odkryj nieograniczone obrazy w wysokiej rozdzielczości na temat Szyfrowane i grafiki stockowe do użytku komercyjnego.

Technologia Blockchain koncepcja z diagramu łańcucha i szyfrowanych bloków. zbliżenie dłoni człowieka biznesu pracę na komputerze przenośnym z mediów społecznościowych diagramu na biurko z drewna

Ikona blokady bezpieczeństwa cyfrowego wyświetlania na mapie świata i kształt sześciokąt na ciemnym niebieskim tle, koncepcja papierów wartościowych technologii biznesowych

Klucz na kartce z zaszyfrowanych danych

Złoty klucz na kartce z zaszyfrowanych danych

Zabytkowa chińska kłódka izolowana hasłem

Glob macierzy wskazując dekodowane cyfrowo i danych

Cyber Horror SMS na vintage teksturowane grunge miedzi i złota tło

Płaci za twardy dysk danych dla klucz odszyfrowywania

Układ młotkiem niszczy dysk twardy

Niszczarka niszcząca dokument - Kryptowaluta - Kryptowaehrungen German

Zarejestruj wyświetlanie Szyfrowanie danych, Przegląd biznesowy Symetryczny algorytm szyfrowania danych elektronicznych Kobieta w garniturze Holding Tablet Wyświetlanie Futurystyczny interfejs Wyświetlanie.

Klasyczny klucz. - Antyczny klucz. Retro klucz na kolorowym tle tkaniny

Klasyczny klucz. - Antyczny klucz. Retro klucz na kolorowym tle tkaniny

Ulica Podpisz drogę kierunku do prywatnego kontra publiczny

Prywatność w sieci Web

Młotek smashing dysk twardy

Programowanie kodu źródłowego HTML dla rozwoju witryny. Analiza dzienników serwera.

Szyfrowane cyfrowy zamek zielony kod binarny

Konceptualny ręczny zapis z zaszyfrowanym folderem. Koncepcja oznaczająca ochronę poufnych danych przed atakującymi z dostępem Trzy puste znaki bezpieczeństwa oświetlone i ciemne znaki uliczne

Cyfrowego wzór tworząc klucz, koncepcyjne dla szyfrowania, cyber bezpieczeństwa

Koncepcyjne w zapasie pismo, Wyświetlono księgi. Biznesowe zdjęcie tekstu książki lub innych zbiór kont finansowych płaskie płyty kamienne.

Koncepcja Locker: biznesu bezpieczeństwa i pliki

Klucze. Kolekcja starych kluczy. izolowany na biało. stare klucze z mosiądzu i chromu. stare stare stare klucze. klucze do domu. Klucze. Kluczyki. Kluczyki. Klucze do skrzyni. tajne klucze przejścia. Klucze do kajdanek. sekretne klucze do piwnicy. Klucze do lochów. duże klucze.

Tekst pokazujący inspirację Bezpieczny transfer, Business showcase Przelewy elektroniczne Nie papierowe Transakcja

Pisanie tekstu Zaszyfrowany FolderOchrona poufnych danych przed atakującymi z dostępem, Koncepcja oznaczająca ochronę poufnych danych przed atakującymi z dostępem

Tekst pisma ręcznego bezpieczny transfer. Zdjęcie koncepcyjne przelewy elektroniczne nie transakcje na papierze

Tekst pisma Poufne dane, pojęcie oznaczające informacje, które nie są dostępne dla ogółu społeczeństwa Wypisywanie recepty Badania laboratoryjne i analiza infekcji

Kłódka z sędziego młotek. Ochrona danych osobowych w Internecie.

Tekst pisania słów Vpn Technology. Programowanie wyświetlania zdjęć biznesowych, które tworzy bezpieczne i szyfrowane połączenie Megafon gospodarstwa ręcznie z pustą szeroką belką do rozszerzenia zakresu głośności

Ulica Podpisz drogę kierunku do prywatności

Web przestępstw słowo chmura ilustracja koncepcja

Podpis tekstowy prezentujący Politykę Prywatności, Koncepcję Internetową Dokumentacja dotycząca zarządzania klientami s to dane Warsztaty Pomysły na poprawę wydajności Inspiracje i rozwiązania

Ulica Podpisz drogę kierunku do prywatności

Sylwetki ludzi biznesu networking cyberprzestrzeni

Złoto Szablon strony internetowej ikona izolowane na brązowym tle. Protokół komunikacji internetowej. Koncepcja minimalizmu. Ilustracja 3D 3D renderowania

Znak tekstowy pokazujący Backup Software. Biznesowy tekst fotograficzny tworzy bardzo dokładne kopie plików lub całych komputerów

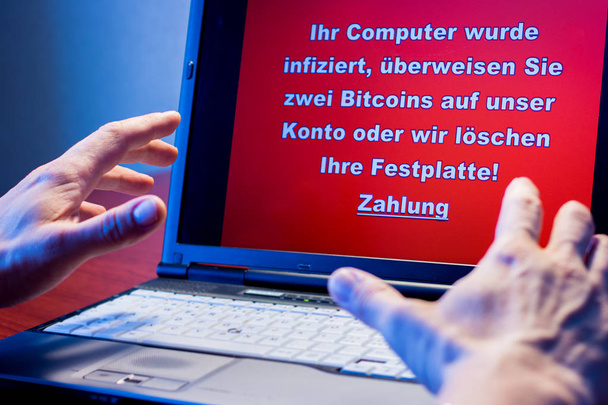

Atak wirusów komputerowych na laptopa

Ulica Podpisz drogę kierunku do prywatności

Wiele starych kluczy na dobrze wykorzystane stare biurko.

Podpis pokazujący bezpieczny transfer. Word for Wire Transfers elektronicznie Nie papierowe Transaction Flashy School Office Supplies, Jasne Nauczanie Learning Collections

Wyświetlanie znaków FolderOchrona poufnych danych przed atakującymi z dostępem, Prezentacja biznesowa chroni poufne dane przed atakującymi z dostępem

Komputer LCD ekran z wieloma pingami. Koncepcja ataku wirusów i DDOS

Cyfrowa matryca tła. Kod binarny. Programowanie. Programista sieci. Numer kodu cyfrowego

Tekst pisma ręcznego pisania szyfrowania danych. Koncepcja znaczenie symetryczny algorytm klucza szyfrowania danych elektronicznych.

Renderowania 3d klucza zaszyfrowanego metodą z białym tłem

Ulica Podpisz drogę kierunku do prywatności

Koncepcja biznesowa: tekst cyberbezpieczeństwa. na kieszeń zegarek twarz z bliska widok mechanizmu zegarka. Koncepcja czasu z selektywnym ogniskowania i efektem efektu flary obiektywu. 3d.

Osoba siedzi przed ekranem notebooka, który został zainfekowany wirusem

Tekst do pisania słów Folder szyfrowany. Koncepcja biznesowa ochrony poufnych danych przed atakującymi z dostępem.

Tekst pisma zaszyfrowany Folder. Zdjęcie koncepcyjne chroni poufne dane przed atakującymi z dostępem

Text showing inspiration We Love Sport, Business concept To like a lot practicing sports athletic activities work out Businessman With A Necktie Projecting Lock With Encrypted Information.

Cyfrowa macierz tła. Renderowanie 3D. Tło kodu binarnego. Programowania. Programista Web

Konceptualny ręczny zapis z zaszyfrowanym folderem. Biznesowy tekst zdjęcia chroni poufne dane przed atakującymi z dostępem.

Uwaga: pisanie Wyświetlono księgi. Biznes zdjęcie prezentujący książki lub innych kolekcji finansowych stanowi płasko kamiennej płycie.

Tabletki na biurku, koncepcja ochrony danych, czerwony

Koncepcyjne pisanie ręczne pokazujące technologię VPN. Koncepcja oznacza programowanie, które tworzy bezpieczne i szyfrowane połączenie kobieta z czterema ramionami rozszerzanie Sideways pracowników potrzebny element

Koncepcyjnego pisania ręcznego pokazano zaszyfrowanego folderu. Pojęcie znaczenie ochrony poufnych danych przed atakami z dostępem stały biznesmen gospodarstwa otwartego laptopa prawej strony

Znak tekstowy pokazujący Górnictwo Ethereum, Słowo Napisane na temat procesu zwiększania objętości eteru w obiegu Dorosłe strony Illustracja Holding Mobile Wyświetlanie nowej technologii na ekranie.

Podpis tekstowy prezentujący Politykę Prywatności, Konceptualne zdjęcie Dokumentacja dotycząca zarządzania klientem s to dane Prezentacja Nowych Planów i Idei Proces Planowania Demonstracyjnego

W zapasie pismo podpis tekst pokazujący poufne dane. Koncepcja biznesowa dla ochrony Secret napisane na papierze tkanki na podłoże drewniane z pióra i zdrowa Kawa w restauracji

Znak tekstowy Wyświetlono decentralizacji jest klucz. Koncepcyjne zdjęcie bloku łańcucha kryptowaluta przyszłość finansów lupy Fotografia powiększanie sprawdzając smokingu i znacznika etykiety poniżej

Koncepcja Locker: biznesu bezpieczeństwa i pliki

Ulica Podpisz drogę kierunku do prywatności

Pisanie notatki pokazującej Politykę prywatności. Koncepcja biznesowa dokumentacji dotyczącej zarządzania klientem s to dane

Tekst pokazujący inspirację Górnictwo Ethereum, Biznes prezentuje proces zwiększania objętości eteru w obiegu Typowanie Program Harmonogram, Przepisywanie i Debugowanie Kody smyczkowe programu

Znak ręcznego pisania Bezpieczna konwersacja, Zdjęcie koncepcyjne Bezpieczna szyfrowana komunikacja między serwisami WWW

Web przestępstw słowo chmura ilustracja koncepcja

Podpis tekstowy prezentujący Szyfrowanie danych, Business showcase Symetrickey algorytm szyfrowania danych elektronicznych Hand Holding Puzzle Piece Odblokowanie nowych technologii futurystycznych.

Koncepcyjne w zapasie pismo, Wyświetlono księgi. Biznes zdjęcie prezentujący książki lub innych kolekcji finansowych stanowi płasko kamiennej płycie.

Koncepcja Locker: biznesu bezpieczeństwa i pliki

Sylwetki ludzi biznesu networking cyberprzestrzeni

Konceptualne ręczne pismo ukazujące Górnicze Ethereum. Koncepcja oznaczająca proces zwiększania objętości eteru w obiegu Papier na drucie między klawiaturą komputerową a arkuszami

Znak tekstowy pokazujący Górnicze Ethereum. Biznesowy tekst fotograficzny proces zwiększenia objętości eteru w obiegu

Znak tekstowy pokazujący szyfrowanie danych. Business photo text Symetryczny algorytm szyfrowania danych elektronicznych

Tekst pisma ręcznego bezpieczny transfer. Zdjęcie koncepcyjne przelewy elektroniczne nie transakcje na papierze

Tekst do pisania tekstu Oprogramowanie kopii zapasowych. Pokazywanie zdjęć biznesowych tworzy bardzo dokładne kopie plików lub całych komputerów

Znak tekstowy przedstawiający szyfrowanie danych. Business Photo Text inny kod formularza, który pokazuje tylko z dostępu tajny klucz ręce na klawiaturę Mockup przód pustego białego monitora z Screen Protector

Znak wyświetlający Ethereum Górnictwa, Internet Concept procesu zwiększania objętości eteru w obiegu Mobile Rysowanie Udostępnianie Pozytywne komentarze i dobra bańka mowy

Uwaga: pisanie Wyświetlono księgi. Biznes zdjęcie prezentujący książki lub innych kolekcji finansowych stanowi płasko kamiennej płycie.

Konceptualny ręczny zapis z zaszyfrowanym folderem. Biznesowy tekst zdjęcia chroni poufne dane przed atakującymi z dostępem.

Znak tekstowy pokazujący Zaszyfrowany Folder. Zdjęcie koncepcyjne chroni poufne dane przed atakującymi z dostępem.

Pisanie, Wyświetlono Blockchain pojęciowy ręcznie. Biznesowe zdjęcie tekst cyfrowy księgi transakcje dokonywane są w kryptowaluty.

Kod kreskowy jest nieostry. Zaszyfrowane dane o produkcie, producent.

Tekst pisma Bezpieczny transfer, Business showcase Przelewy elektroniczne Nie papierowe Transakcja Zorganizowane i schludne pliki sortowania i przechowywanie dokumentów Pomysły

Web przestępstw słowo chmura ilustracja koncepcja

Word pisanie tekstu Blockchain. Koncepcja biznesowa dla zarejestrować dziennika finansowego instrukcja cyfrowych danych technologii rekord człowieka trzymać, trzymając czarny marker markery notebook drewna drewniane tła

Mężczyzna mime obecny zamki bezpieczeństwa

Uwaga: pisanie Wyświetlono księgi. Biznes zdjęcie prezentujący książki lub innych kolekcji finansowych stanowi płasko kamiennej płycie.

Pisanie, Wyświetlono Blockchain pojęciowy ręcznie. Koncepcja czyli zarejestrować finansowe oświadczenie cyfrowych danych technologii rekordu dziennika

Tekst pisma ręcznego bezpieczny transfer. Zdjęcie koncepcyjne przelewy elektroniczne nie transakcje na papierze

Kod zaklęcia na ekranie komputera zbliżenie. Przypadkowy strumień kodu szesnastkowego. Streszczenie elementu danych cyfrowych. Pojęcie hakowania, bezpieczeństwa internetu, złośliwego oprogramowania i inżynierii odwrotnej.

Znak tekstowy pokazujący Autoryzowanego Użytkownika, Podejście biznesowe tworzy bardzo dokładne kopie plików lub całych komputerów Streszczenie Wpisywanie lekcji i planów wykładów, Przepisywanie tekstów piosenek

Word pisanie tekstu bezpieczny Transfer. Koncepcja biznesowa dla przelewów drogą elektroniczną nie papieru na podstawie ręka transakcji człowiek trzyma znacznik notebook papier wyrażania pomysłów drewniane tła

Renderowania 3d klucza zaszyfrowanego metodą z białym tłem

Word pisanie tekstu szyfrowania danych. Koncepcja biznesowa dla algorytmu klucza symetrycznego do szyfrowania danych elektronicznych.

Pisanie pisma odręcznego tekst zaszyfrowany folder. Koncepcyjny zdjęcie ochrony poufnych danych przed atakami z dostępem schowek trzyma puste papier arkusz notatki spinacz ołówek kolorowy tło

Tekst do pisania słów Dane poufne. Biznes zdjęcia pokazujące informacje, które nie są dostępne dla ogółu społeczeństwa

Tekst odręcznego pisania Polityka prywatności, Przegląd biznesowy Dokumentacja dotycząca zarządzania klientem s jest dane Creative Home Recycling Ideas And Designs Concepts Trash To Cash Idea

Pisanie wyświetlania tekstu Poufne dane, Słowo Napisane na informacje, które nie są dostępne dla ogółu społeczeństwa burza mózgów Nowe pomysły i inspiracje dla rozwiązań Przełomowe problemy

Inspiracja pokazując znak Backup Software, Koncepcja biznesowa stworzyć bardzo dokładne kopie plików lub całych komputerów Business Woman Holding Puzzle Piece Odblokowanie New Futurystyczny Tech.