Imágenes similares sin royaltiesID de archivo:574045042PorHayDmitriy

Doble exposición de un hombre caucásico y realidad virtual VR auriculares es presumiblemente un jugador o un hacker descifrando el código en una red segura o servidor, con líneas de código

Doble exposición de un hombre caucásico y realidad virtual VR auriculares es presumiblemente un jugador o un hacker descifrando el código en una red segura o servidor, con líneas de código

Programadores y tecnologías de ciberseguridad diseñan sitios web y seguridad en el mundo social, conceptos de ciberseguridad.

Doble exposición de un hombre caucásico y realidad virtual VR auriculares es presumiblemente un jugador o un hacker descifrando el código en una red segura o servidor, con líneas de código

HTML código de diseño web para desarrolladores

Programadora femenina estresada con proyección de código de programación en oficina por la noche

Dedo índice apuntando a la pantalla digital, código binario

Dedo índice apuntando a la pantalla digital, código binario

Programación de código abstracto tecnología de fondo de desarrollador de software y script informático.

Mujer con anteojos mirando a la pantalla de televisión defectuosa que muestra líneas verdes multicapas mal ninguna señal

Rubia en gafas VR sostiene el teléfono móvil con código binario en primer plano

Código fuente del software. Código del programa. Código en la pantalla de un ordenador. El desarrollador está trabajando en los códigos de programa en la oficina. Foto con código fuente.

Joven con letras geen en la cabeza en la oscuridad

Visual creativo de programación por ordenador y desarrollo de software mostrado por el hombre que trabaja en el teclado de la computadora con superposición de gráficos de computadora que muestran códigos de programa abstractos y script de computadora

Primer plano de las manos de un hombre en un teclado y una pantalla virtual con las ventanas de un sistema de desarrollo de software. Concepto de desarrollo de software, codificación, programación, pruebas

Doble exposición de un hombre caucásico y realidad virtual VR auriculares es presumiblemente un jugador o un hacker descifrando el código en una red segura o servidor, con líneas de código

Fondo de matriz con lluvia de código digital azul en la pantalla del ordenador portátil

Programador femenino escribiendo en el teclado del ordenador portátil en la noche en la oficina, primer plano

Los gerentes de proyecto trabajan nueva idea. Desarrollador de aplicaciones móviles. Proyecto innovador de startup. Código de programación web

Código de script de computadora abstracto. Pantalla de código de programación del desarrollador de software. Programación de software Tiempo de trabajo. Texto en código escrito y creado completamente por mí mismo.

La mujer busca en un monitor de computadora el proceso de extraer un algoritmo. Minería GPU

Uso de CSS, JavaScript y HTML. Supervisar el primer plano del código fuente de la función. Antecedentes de tecnología informática abstracta. Código fuente del software.

Desarrollo de software. Prevención de hackers de seguridad en Internet. Optimización SEO. Tecnología moderna.

Breaching through multiple networks. an unrecognisable hacker using a cellphone and laptop in the dark

Fondo de matriz con lluvia de código digital en la pantalla del ordenador portátil

Aprendizaje profundo de datos, sistema robótico, portátil de computadora de mano oscura en concepto de red de seguridad de ataque de hacker con holograma web digital

Una joven trabaja en una computadora portátil tarde en la noche en línea, una mujer está codificando, escribiendo un programa, utilizando su dispositivo para crear un nuevo proyecto y e-learning, obteniendo una educación de TI para el desarrollo futuro.

Computadora de escritorio monitor foto. Funciones Javascript, variables, objetos. Los gerentes de proyecto trabajan nueva idea. Futuro proceso de creación de tecnología.

Doble exposición de un hombre caucásico y realidad virtual VR auriculares es presumiblemente un jugador o un hacker descifrando el código en una red segura o servidor, con líneas de código

Código fuente binario ataque hacker en línea

Programming code screen of software developer. Software Programming Work Time. Code text written and created

Programming code screen of software developer. Software Programming Work Time. Code text written and created

Primer plano del hacker está utilizando la computadora portátil para codificar virus o malware para hackear el servidor de Internet, ataque cibernético, rotura del sistema, concepto de delito de Internet.

WWW programming. Web programming functions on laptop on laptop. IT business. Python code computer screen. Mobile application design Concept.

Programadores y tecnologías de ciberseguridad diseñan sitios web y seguridad en el mundo social, conceptos de ciberseguridad.

Código de desarrollador de software. Código de script de computadora abstracto. Código en una bola de vidrio.

Pantalla de desarrollo de código Java real. Programación del concepto de algoritmo abstracto de flujo de trabajo. Líneas de código Java visibles bajo lente de aumento .

La programación de computadoras a menudo acortada a programación es un proceso para la formulación original de problemas informáticos a programas informáticos ejecutables como análisis, desarrollo, algoritmos y verificatio.

Códigos fuente en el ciberespacio sobre fondo negro. Animación. Dentro de software o matriz con paredes 3D de código fuente. Sumergirse en la matriz a través del pasillo de los códigos fuente.

HTML web gran código de diseño para desarrolladores y diseñadores

Programación de código fuente HTML para el desarrollo de sitios web. Análisis de registros del servidor .

Código de script de computadora abstracto. Pantalla de código de programación del desarrollador de software. Programación de software Tiempo de trabajo. Texto en código escrito y creado completamente por mí mismo.

Código fuente del software. Código del programa. Código en la pantalla de un ordenador. El desarrollador está trabajando en los códigos de programa en la oficina. Foto con código fuente.

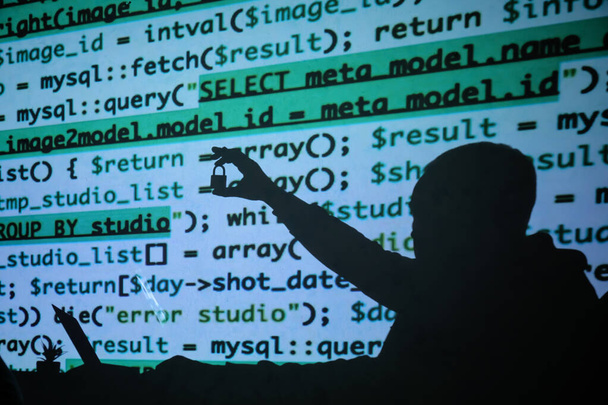

Silueta de hacker con candado cerca de la pantalla del ordenador

Programación informática a menudo acortado a la programación es un proceso

Hackeador ruso hackeando el servidor en la oscuridad

Explotar encontrado con lupa de lupa

Pantalla de desarrollo de código css real. Programación del concepto de algoritmo abstracto de flujo de trabajo. Líneas de código css visibles bajo lente de aumento .

La programación de computadoras a menudo acortada a programación es un proceso para la formulación original de problemas informáticos a programas informáticos ejecutables como análisis, desarrollo, algoritmos y verificatio.

Tecnología digital en pantalla. Tecnología moderna. Proyecto innovador de startup .

Ciberpirata informático atacan datos seguros en la escritura de espías en el teclado del ordenador portátil

Fondo de código binario azul y rojo. concepto de problemas informáticos. fondo negro. transferencia de datos de virus de malware .

La programación de computadoras a menudo acortada a programación es un proceso para la formulación original de problemas informáticos a programas informáticos ejecutables como análisis, desarrollo, algoritmos y verificatio.

Pirata informático con capucha rompiendo el sistema de seguridad en el primer plano de proyección del holograma de datos. Peligroso hombre enmascarado señalando con el dedo a la cámara interior. Spy cracker infectando servidores con virus solo en la atmósfera oscura

Dedo índice apuntando a la pantalla digital, código binario

Visual creativo de programación por ordenador y desarrollo de software mostrado por el hombre que trabaja en el teclado de la computadora con superposición de gráficos de computadora que muestran códigos de programa abstractos y script de computadora

Codificación de texto de script en pantalla. Cuaderno de fotos de primer plano. Uso de CSS, JavaScript y HTML .

Código fuente del software. Código del programa. Código en la pantalla de un ordenador. El desarrollador está trabajando en los códigos de programa en la oficina. Foto con código fuente.

Código PHP en la pantalla del ordenador. Desarrollo de software fondo abstracto. Color azul. Buscar trabajo o plantilla de curso abstracto para la programación.

Silueta Computer Hacker escribiendo en la computadora en una habitación oscura. Trabajando en tecnología de código binario azul. datos binarios, programación informática y conceptos de seguridad de la red .

HTML web gran código de diseño para desarrolladores y diseñadores

Joven con letras geen en la cabeza en la oscuridad