Фильтры

Лицензионные стоковые фото и изображения Hacker

Воспользуйтесь безграничным количеством фотографий с высоким разрешением Hacker для коммерческих целей.

Профессиональный хакер с ноутбуком на темном фоне

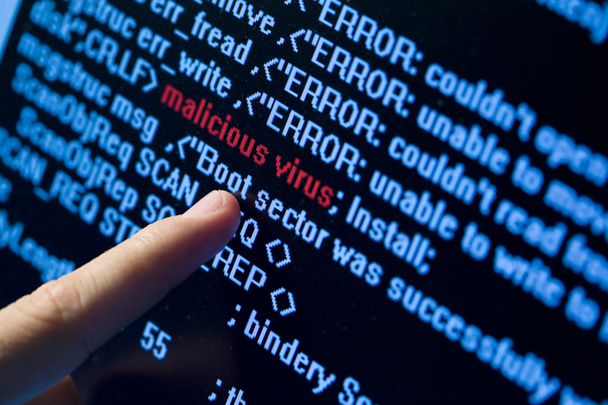

Концепция защиты компьютера. Вирус в коде программы

Система взломала систему оповещения после кибератаки на компьютерную сеть. компрометирующая концепция информации. Интернет-вирус кибербезопасности и киберпреступности. хакеры, чтобы украсть информацию киберпреступник

Руки хакера на ноутбуке

Концепция вора интернет-хакеров. Хакер использует ноутбук, чтобы атаковать компьютерное оборудование. Темное и страшное освещение. Много символов на экране компьютера. Селективный фокус .

Вид хакера в капюшоне, сидящего рядом с мониторами компьютера с надписью кибербезопасности на черном

Концепция вора интернет-хакеров. Хакер использует ноутбук, чтобы атаковать компьютерное оборудование. Темное и страшное освещение. Много символов на экране компьютера. Селективный фокус .

Силуэт хакера на черном фоне

Концепция компьютерных преступлений с жёлтой лентой

Хакер обошел аппаратный брандмауэр на ноутбуке, мужчина в капюшоне киберпреступник

Анонимный хакер без лица, печатающий код, пытается взломать систему и украсть доступ к фоновым экранам в неоновом свете. Концепция кибербезопасности

Крупный план глаз в двоичных данных прослушивания мобильного телефона .

Крупный план компьютерного хакера, просматривающего мониторы компьютера и угадывающего пароль с помощью мобильного телефона в темной комнате

Хакер на рабочем месте

Панорамный снимок хакера, использующего смартфон и держащего кредитную карту изолированной на черном

Силуэт хакера использует команду на графическом интерфейсе пользователя

Силуэт хакера, работающего на ноутбуке

Хакер перед двумя ноутбуками в темной атмосфере. Киберпреступление .

Деньги в наручниках на ноутбуке. Концепция хакерской преступности .

Профессиональный хакер с ноутбуком сидит за столом на темном фоне

Компьютерный код фон с хакером в капюшоне, сияющим через концепцию кибербезопасности

Мужской хакер блокирует компьютер с помощью цепи и навесного замка, концепции трояна-вымогателя. Концепция безопасности

Кража, идентификатор, кибер .

Безликий мужчина в толстовке с капюшоном держит ноутбук в руках на тёмном фоне. Концепция взлома и кражи пользовательских данных .

Анонимный хакер в черной толстовке с ноутбуком перед кодовым фоном с бинарными потоками и терминами информационной безопасности

Хакер печатает код на клавиатуре ноутбука, чтобы проникнуть в киберпространство

Хакер за работой, например, клешня данных

Безликий мужчина в толстовке с капюшоном держит ноутбук в руках на тёмном фоне. Концепция взлома и кражи пользовательских данных .

Хакер использует рекламу для захвата компьютера ноутбук управления поисковой системой, чтобы шпионить и красть информацию. Fireball рекламные интернет-безопасности кибератаки концепции угона .

Фотография

Хакер использует ноутбук. Много цифр на экране компьютера. современный тонкий ультрабук трансформатор на столе. код программы amer, программный код, программный код

Хакер в черной маске и капюшоне за столом перед монито

Концепция хакера и вредоносного ПО. Опасный хакер в капюшоне использует ноутбук с двоичным кодом.

Хакер использует ноутбук. Взлом Интернета.

Хакер при работе с графическим пользовательским интерфейсом

Анонимный мужчина-хакер, использующий черную маску, чтобы прикрыть лицо с ноутбуком. Концепции интернет-безопасности и кибератаки .

Человек в маске отпечатков на клавиатуре за столом в даре

Интернет концепция. Хакер работает над кодом на темном цифровом фоне с цифровым интерфейсом вокруг .

Концепция хакера кибербезопасности. Технология веб-взлома. Цифровой ноутбук в руке хакера изолирован на черном баннере. Защита данных, защищенный доступ в Интернет, кибербезопасность

Хакер с ноутбуком

Профессиональный хакер с ноутбуком на белом фоне

Профессиональный хакер с темным фоном планшетного ПК

Интернет концепция. Хакер работает над кодом на темном цифровом фоне с цифровым интерфейсом вокруг .

Северный корейский флаг из компьютерного кода с хакером в капюшоне, сияющим через концепцию кибербезопасности

Концепция хакерской атаки. Технология веб-взлома. Размытый цифровой ноутбук в руке хакера изолирован черным с эффектом скольжения. Термины информационной безопасности

Хакер при работе с графическим пользовательским интерфейсом

Хакер руки за работой с интерфейсом вокруг

Американский флаг из компьютерного кода с хакером в капюшоне, сияющим через концепцию кибербезопасности

Хакер в капюшоне держит маску в руке и на рабочем месте с ноутбуком и компьютером, паролем или хакерской учетной записью. Интернет-шпион, криминальный образ жизни, рискованная работа, сетевой преступник

Анонимный хакер-программист использует ноутбук, чтобы взломать систему. Кража персональных данных. Создание и заражение вредоносного вируса. Концепция киберпреступлений и взлома электронных устройств

Анонимный хакер в маске программист использует ноутбук и разговаривает по телефону, чтобы взломать систему в темноте. Концепция киберпреступлений и хакерской базы данных

Анонимный хакер использует ноутбук, чтобы взломать систему в темноте. Концепция киберпреступлений и хакерской базы данных. Деньги разбросаны по столу. Сосредоточьтесь на ноутбуке