Filtry

Zdjęcia i obrazy stockowe bez tantiem na temat Luk

Odkryj nieograniczone obrazy w wysokiej rozdzielczości na temat Luk i grafiki stockowe do użytku komercyjnego.

Gumka usuwanie czai się słowo

Tekst pisma etycznego Hacking. Konceptualny akt fotograficzny określający słabości i słabości komputera

Notatka pisząca o zarządzaniu długiem. Koncepcja biznesowa Formalna umowa między dłużnikiem a wierzycielem

Nasz dom ziemi z Afryki - Europa - Bliski Wschód w atmosferze bańki we wszechświecie, pęcherzyki, koncepcja 3d 16:9

Konceptualne pismo pokazujące etyczne hakowanie. Koncepcja oznaczająca próbę prawną pęknięcia sieci w celu przeprowadzenia testów penetracyjnych

Konceptualne ręczne pisanie pokazujące Zarządzanie długiem. Koncepcja oznaczająca nieoficjalną umowę z niezabezpieczonymi wierzycielami o spłatę

Starzy menedżerowie firm zajmujących się przechowywaniem danych przeprowadzają diagnostykę na serwerach klasy high-tech. Inżynierowie podczas corocznej konserwacji poszukujący potencjalnych wad systemu

Znak tekstowy pokazujący zarządzanie długiem. Zdjęcie koncepcyjne Formalna umowa między dłużnikiem a wierzycielem.

Notatka pisząca o zarządzaniu długiem. Prezentacja zdjęć biznesowych Formalna umowa między dłużnikiem a wierzycielem.

Gumka usuwanie słowo podglądanie

Tekst pisma: Zarządzanie długiem. Pojęcie oznaczające Formalne porozumienie między dłużnikiem a wierzycielem.

Word pisanie tekstu zarządzanie długiem. Prezentacja zdjęć biznesowych formalne porozumienie między dłużnikiem a wierzycielem Open kwadrat spirala Notatnik klip Uwaga wyróżnienie leżącego stare drewniane tło

Pisanie pisma ręcznego bezpieczne kodowanie. Zdjęcie koncepcyjne stosowane w celu uniknięcia wprowadzenia luk w zabezpieczeniach kolor koperty mail wokół laptopa z ikoną znacznika wyboru na ekranie monitora

Piszę notatkę z Secure Coding. Koncepcja biznesowa stosowana w celu uniknięcia wprowadzenia luk bezpieczeństwa Hands Holding Magnifying Glass Against Switched Off Touch Screen Tablet

Sześć kroków w cyberbezpieczeństwie

Konceptualne ręczne pisanie pokazujące Zarządzanie długiem. Koncepcja oznaczająca nieoficjalną umowę z niezabezpieczonymi wierzycielami o spłatę

Koncepcyjnego pisania ręcznego pokazano zarządzanie długiem. Pojęcie znaczenie formalne porozumienie między dłużnikiem a wierzycielem dwaj mężczyźni ręce potrząsając pokazując kontrakt dzielenie się dymkiem

Znak tekstowy przedstawiający priorytet zabezpieczeń. Business Photo gablota wyznaczyć ryzyko bezpieczeństwa jako ważniejsze do rozwiązania Man pochylony na blank smartphone odwrócił się na boku z wykresu i ikona idea

Koncepcyjny pisania ręcznego przedstawiający priorytet zabezpieczeń. Pojęcie znaczenie wyznacza zagrożenie bezpieczeństwa jako ważniejsze do rozwiązania Hands on klawiatura Front biały monitor z Ochraniacz ekranu

Koncepcja na penetracji testowania, wyczyny i luk

List pisemnie pokazujący Zarządzanie długiem. Koncepcja biznesowa nieoficjalnej umowy z niezabezpieczonymi wierzycielami o spłatę

Znak tekstowy przedstawiający świadomość bezpieczeństwa. Business Photo tekst edukowania pracowników o bezpieczeństwie komputera ręka Gesturing kciuki w górę i trzymając na pustej przestrzeni okrągły kształt ze strzałkami

Pisanie tekstu Zarządzanie długiem. Prezentacja zdjęć biznesowych Formalna umowa między dłużnikiem a wierzycielem

Piszę notatkę z Mobile Security. Koncepcja biznesowa dotycząca ochrony telefonu komórkowego przed zagrożeniami i zagrożeniami

Znak tekstowy pokazujący Zarządzanie długiem. Biznesowy tekst zdjęcia nieoficjalna umowa z niezabezpieczonymi wierzycielami o spłatę

Pismo odręczne Secure Coding. Zdjęcie koncepcyjne Stosowane w celu uniknięcia wprowadzenia luk w zabezpieczeniach Asymetryczne nierównomierne kształty szablonu obiektu zarys wielobarwny

Konceptualny rękopis pokazujący priorytet bezpieczeństwa. Koncepcja oznaczająca uznanie ryzyka dla bezpieczeństwa za ważniejsze do rozwiązania

Piszę notatkę z oceną bezpieczeństwa. Biznes koncepcja badania w celu zlokalizowania luk i zagrożeń bezpieczeństwa IT Budzik i podarta tektura na drewnianym klasycznym tle tabeli

Starszy deweloper IT wykorzystujący tablet do oceny problemów z cyberbezpieczeństwem serwera wynikających z niezabezpieczonych połączeń sieciowych. Skuteczny menedżer zapewniający, że ataki ddos nie przenikną do zakładu zaawansowanych technologii

Conceptual caption Security Assessment, Concept meaning study to locate IT security vulnerabilities and risks Burza mózgów Problemy i rozwiązania Zadawanie stosownych pytań

Conceptual caption Security Awareness, Conceptual photo educating employees about the computer security Colorful Design Displaying Message, Abstract Coffee Shop Menu

Tekst odręcznego pisania Ocena bezpieczeństwa, Koncepcja oznaczająca badanie w celu zlokalizowania luk i zagrożeń bezpieczeństwa IT Warsztaty przetwarzania informacji biurowych Rozwiązywanie problemów i rozwiązania

Hand writing sign Security Assessment, Business idea study to locate IT security vulnerabilities and risks Abstract Investigation And Finding Clues, Searching for Answers Pojęcia

Konceptualne ręczne pisanie pokazujące zarządzanie długiem. Pojęcie oznaczające Formalne porozumienie między dłużnikiem a wierzycielem

Tekst pisania słów Etyczne hakowanie. Biznesowe zdjęcie przedstawiające próbę prawną pęknięcia sieci do testów penetracyjnych

Konceptualny rękopis pokazujący Mobile Security. Koncepcja ochrony telefonu komórkowego przed zagrożeniami i zagrożeniami

Piszę notatkę o etycznym hakowaniu. Koncepcja biznesowa dotycząca próby prawnej pęknięcia sieci do testów penetracyjnych

Podpis do pisania ręcznego Zarządzanie długiem, Podejście biznesowe Formalne porozumienie między dłużnikiem a wierzycielką Kobieta w garniturze Holding Tablet Wyświetlanie futurystycznego wyświetlacza interfejsu.

Podpis tekstowy prezentujący Mobile Security, Conceptual photo Ochrona telefonu komórkowego przed zagrożeniami i słabościami Streszczenie Rozpowszechnianie wiadomości Online, Global Connectivity Concepts

Znak tekstowy pokazujący Mobile Security, Conceptual photo Ochrona telefonu komórkowego przed zagrożeniami i słabościami Man holding Screen Of Mobile Phone Showing The Futuristic Technology.

Znak tekstowy pokazujący ocenę bezpieczeństwa, Koncepcja oznaczająca badanie mające na celu zlokalizowanie luk i zagrożeń związanych z bezpieczeństwem IT Dwa obiekty skierowane do wewnątrz na oddzielnym kolorowym tle

Podpis tekstowy prezentujący etyczne Hacking, Business approach akt lokalizowania słabości i luk komputera Odtwarzanie klawiatury Pisanie gry, Tworzenie i przetwarzanie dokumentów cyfrowych

Inspiracja pokazując znak Etyczne Hacking, Biznes pomysł akt zlokalizowania słabości i słabości komputera Praca online i praca zdalnie Łączenie ludzi razem

Tekst pokazujący inspirację Zarządzanie długiem, Przegląd działalności Formalna umowa między dłużnikiem a wierzycielem Kolorowy design Wyświetlanie ważnych wiadomości, Streszczenie ogłoszenia Aktualności

Programista IT w serwerowni korzystający z laptopa w celu znalezienia problemów sieciowych wpływających na wydajność superkomputera. Naprawianie problemów pracowników prowadzących do spowolnienia transferu danych i słabej komunikacji z klientami

Koledzy z pracy zespołowej używają tabletu do badania superkomputerów pod kątem wahań mocy. Licencjonowani inżynierowie monitorujący zaawansowane technologicznie maszyny serwerowe, identyfikujący potencjalne wady

Afrykański amerykański menedżer w centrum serwerowym, korzystający z laptopa w celu wykrycia błędów zapory ogniowej wpływających na wydajność i łączność montażu podwieszanego, co prowadzi do opóźnień w przesyłaniu danych

Ekspert programista IT za pomocą laptopa do oceny zagrożeń cyberbezpieczeństwa superkomputerów wynikających z niezabezpieczonych połączeń sieciowych. Nadzorca zapewniający, że zaawansowana technologia jest niedostępna przez ataki złośliwego oprogramowania

Administrator systemu monitoruje zagrożenia cyberbezpieczeństwa superkomputerów wynikające z niezabezpieczonych połączeń sieciowych. Nadzorca upewniający się, że węzeł serwera jest niewrażliwy na ataki DDoS

Doświadczony konsultant ds. wsparcia technicznego przy użyciu tabletu do oceny usterek bezpieczeństwa serwera wynikających z niezabezpieczonych połączeń sieciowych. Certyfikowany ekspert zapewniający, że centrum danych jest niedostępne przez ataki wirusów

Starszy ekspert IT w centrum serwerowym przy użyciu laptopa, zapewniający ochronę cennych danych przed potencjalnymi zagrożeniami, ochronę przed nieautoryzowanym dostępem i zagrożeniami, zbliżenie

Skrupulatny przewodnik korzystający z tabletu, aby upewnić się, że dane pozostają chronione przed przeszkodami bezpieczeństwa, zabezpieczając serwery firm chmurowych przed nieautoryzowanym dostępem, zbliżenie

Tekst pisma etycznego Hacking, Internet Koncepcja aktu lokalizowania słabości i podatności komputera

Tekst pokazujący inspirację Etyczne Hacking, Słowo Napisane na akcie lokalizowania słabości i podatności komputera

Podpis tekstowy przedstawiający Etyczne Hacking, Słowo na akt lokalizowania słabości i podatności komputera

Inspiracja wykazująca oznaki Etyczne Hacking, Koncepcja internetowa akt lokalizowania słabości i podatności komputera

Tekst pisma etycznego Hacking, Przegląd biznesowy akt lokalizowania słabości i podatności komputera

Inspiracja pokazująca znak Zarządzanie długiem, Słowo Napisane na nieoficjalnej umowie z niezabezpieczonymi wierzycielami do spłaty

Podpis wyświetlający Zarządzanie długiem, Koncepcja oznaczająca nieoficjalną umowę z niezabezpieczonymi wierzycielami o spłatę

Podpis koncepcyjny Hacking etyczny, Przegląd biznesowy próba prawna pęknięcia sieci do testów penetracyjnych

Znak ręcznego pisania Mobilne bezpieczeństwoOchrona telefonu komórkowego przed zagrożeniami i podatnościami, Pomysł na biznes Ochrona telefonu komórkowego przed zagrożeniami i podatnościami

Podpis tekstowy prezentujący Mobile Security, Word Napisane na temat ochrony telefonu komórkowego przed zagrożeniami i lukami Man holding Screen Of Mobile Phone Showing The Futurstic Technology.

Tekst pisma Etyczne hakowanie. Internet Koncepcja działania polegającego na zlokalizowaniu słabości i słabości komputera Kobieta niosąca teczkę Czytanie gazet Przygotowanie do rozpoczęcia inwestycji.

Admin w piśmiennictwie serwerów, zapewniając, że dane pozostają chronione przed zagrożeniami. Zbliżenie kadru inżyniera IT zabezpieczającego superkomputery przed nieautoryzowanym dostępem, zabezpieczającego system przed hakerami

Deweloper IT konfigurujący centra danych zaawansowane zapory sieciowe, systemy wykrywania włamań i regularne aktualizacje zabezpieczeń. Ekspert ds. bezpieczeństwa cybernetycznego zapobiegający atakom hakerskim, złośliwym oprogramowaniem i DDoS

Piszę notatkę o etycznym hakowaniu. Koncepcja biznesowa dotycząca próby prawnej pęknięcia sieci do testów penetracyjnych

Pisanie wyświetlania tekstu Świadomość bezpieczeństwa, Koncepcja oznacza edukowanie pracowników na temat bezpieczeństwa komputera Myśląc Nowe Jasne Pomysły Odnowienie kreatywności i inspiracji

Tekst podatności napisany na tle technologii programowania abstrakcyjnej technologii programistów i skryptów komputerowych. Koncepcja wrażliwości kodu na monitorze komputera. Kodowanie podatności na zagrożenia

Gumka usuwanie pop-upy słowo

List pisemnie pokazujący Zarządzanie długiem. Koncepcja biznesowa nieoficjalnej umowy z niezabezpieczonymi wierzycielami o spłatę

Specjalista IT w zakresie serwerowni, zapewniający ochronę cennych danych przed potencjalnymi zagrożeniami, ochronę przed nieautoryzowanym dostępem i zagrożeniami, zabezpieczenie systemu przed atakami wirusów

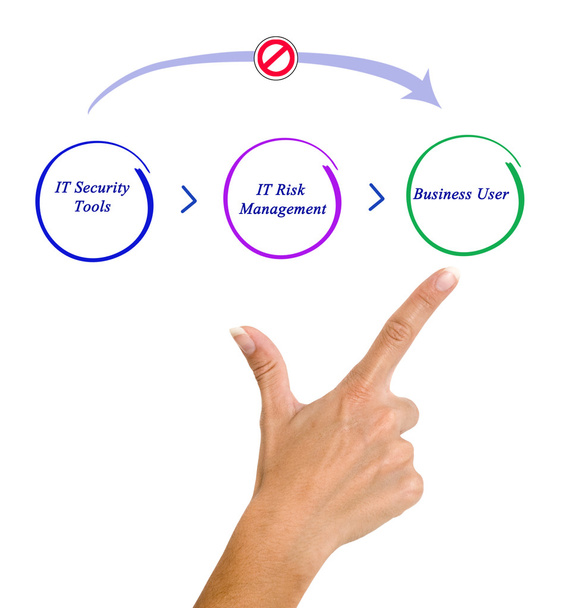

Schemat to bezpieczeństwo

Gumka usuwanie wirusów słowo

Znak tekstowy pokazujący Mobile Security. Zdjęcie koncepcyjne Ochrona telefonu komórkowego przed zagrożeniami i zagrożeniami.

Pisanie tekstu Zarządzanie długiem. Koncepcja biznesowa Formalna umowa między dłużnikiem a wierzycielem.

Tekst pisma do zarządzania długiem. Pojęcie oznaczające Formalne porozumienie między dłużnikiem a wierzycielem.

Tekst pisania słów Priorytet bezpieczeństwa. Prezentacja zdjęć biznesowych wyznaczyć ryzyko bezpieczeństwa jako ważniejsze do rozwiązania Kolorowe strzałki wskazując w górę z części wolnej jak układanki

Koncepcyjny ręczne pisanie pokazując Mobile Security. Pojęcie znaczenie Ochrona telefonu komórkowego przed zagrożeniami i lukami młode długie włosy kobieta trzyma pusty kwadratowy projekt ogłoszenia

Piszę notatkę z Mobile Security. Koncepcja biznesowa ochrony telefonu komórkowego przed zagrożeniami i lukami Lupa na kopercie kolorów i innych ma ten sam odcień

Tekst do pisania słów Bezpieczne kodowanie. Prezentacja zdjęć biznesowych Stosowane w celu uniknięcia wprowadzenia luk w zabezpieczeniach

Koncepcyjny pisanie ręczne pokazujące bezpieczne kodowanie. Znaczenie pojęcia zastosowane w celu uniknięcia wprowadzenia luk w zabezpieczeniach Dollar inwestowanie w złoto i prezentowanie danych przez wykres kołowy

Zarejestruj wyświetlanie Zarządzanie długiemFormalna umowa między dłużnikiem a wierzycielem, Koncepcja oznacza Formalna umowa między dłużnikiem a wierzycielem

Tekst inspirujący Zarządzanie długiemFormalne porozumienie między dłużnikiem a wierzycielem, Pomysł na biznes Formalne porozumienie między dłużnikiem a wierzycielem

Podpis koncepcyjny Zarządzanie długiem Formalna umowa między dłużnikiem a wierzycielem, Przegląd działalności Formalna umowa między dłużnikiem a wierzycielem

Pisanie tekstu Zarządzanie długiem Formalne porozumienie między dłużnikiem a wierzycielem, Koncepcja internetowa Formalne porozumienie między dłużnikiem a wierzycielem

Znak tekstowy pokazujący bezpieczeństwo mobilneOchrona telefonu komórkowego przed zagrożeniami i słabościami, Słowo na rzecz ochrony telefonu komórkowego przed zagrożeniami i słabościami

Podpis koncepcyjny Zarządzanie długiem Formalne porozumienie między dłużnikiem a wierzycielem, Word for Formalne porozumienie między dłużnikiem a wierzycielem

Tekst pisma Zarządzanie długiem. Koncepcyjna fotografia nieoficjalna umowa z niezabezpieczonymi wierzycielami o spłatę

Znak tekstowy pokazujący priorytet bezpieczeństwa. Tekst zdjęcia biznesowego określa zagrożenie bezpieczeństwa jako ważniejsze do rozwiązania

Tekst pisma Zarządzaj długiem. Koncepcyjne zdjęcie nieoficjalna umowa z niezabezpieczonymi wierzycielami na spłatę Biała klawiatura PC z pustym papierem notatkowym nad białym tle klucz miejsca kopiowania

Konceptualny rękopis pokazujący Mobile Security. Koncepcja oznaczająca ochronę telefonu komórkowego przed zagrożeniami i podatnościami Kolorowe pogniecione papiery puste przypomnienie różowa podłoga clothespin

Znak tekstowy pokazujący etyczne hakowanie. Prezentacja zdjęć biznesowych akt lokalizacji słabości i słabości komputera

Konceptualny rękopis pokazujący dużą ochronę. Pojęcie praktyki eliminowania luk w urządzeniach IoT

Tekst pisania słów Etyczne hakowanie. Biznesowe zdjęcie przedstawiające próbę prawną pęknięcia sieci do testów penetracyjnych

Znak tekstowy pokazujący etyczne hakowanie. Biznes zdjęcie tekst prawna próba pęknięcia sieci do badania penetracji

Piszę notatkę o etycznym hakowaniu. Koncepcja biznesowa dla aktu lokalizowania słabości i słabości komputera Modny metaliczny laptop trzy lepkie notatki pióra na vintage biurko

Konceptualne pismo pokazujące etyczne hakowanie. Koncepcja oznaczająca działanie polegające na zlokalizowaniu słabości i słabości komputera

Konceptualne ręczne pisanie pokazujące Zarządzanie długiem. Koncepcja oznaczająca nieoficjalną umowę z niezabezpieczonymi wierzycielami o spłatę Pusty znacznik kolorowy tło prostokąt etykiety dołączyć ciąg

Znak tekstowy pokazujący Zarządzanie długiem. Biznesowy tekst zdjęcia nieoficjalna umowa z niezabezpieczonymi wierzycielami o spłatę

Tekst pisania słów Zarządzaj długiem. Zdjęcie biznesowe przedstawiające nieoficjalną umowę z niezabezpieczonymi wierzycielami o spłatę